Chrome 浏览器远程代码执行 0Day 漏洞风险通告——POC 已公开

国外安全研究员发布了 Chrome 浏览器远程代码执行 0Day 漏洞的 POC 详情,漏洞为“严重”级别,攻击者可以利用漏洞构造特别的页面,访问该页面会造成远程代码执行。

1 漏洞描述

国外安全研究员发布了 Chrome 远程代码执行 0Day 漏洞的 POC 详情,漏洞为“严重”级别。攻击者利用此漏洞,构造一个恶意的 web 页面,用户访问该页面时,会造成远程代码执行。

Google Chrome 是由 Google 开发的免费网页浏览器,大量采用 Chrome 内核的浏览器同样也会受此漏洞影响。

该 0day 漏洞已被验证,目前 Google 只针对该漏洞发布了 beta 测试版 Chrome(90.0.4430.70)修复,Chrome 正式版(89.0.4389.114)仍受漏洞影响。

2 漏洞等级

严重

3 受影响的版本

Chrome <= 89.0.4389.114

使用 chrome 内核的其他浏览器,也会受到漏洞影响。

4 安全版本

Chrome(90.0.4430.70)beta 测试版

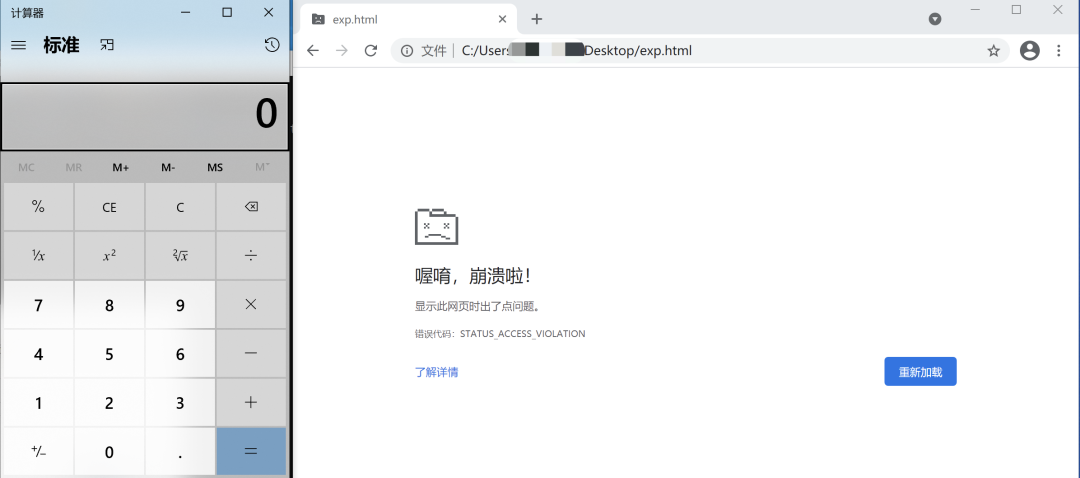

5 漏洞复现与验证

腾讯安全专家已在 chrome(89.0.4389.114)上对公开的 poc 进行验证。

6 漏洞修复建议

目前 Google 只针对该漏洞发布了 beta 测试版的 Chrome(90.0.4430.70)修复,Chrome 正式版(89.0.4389.114)仍存在风险。

临时解决方案:

腾讯安全专家建议重要机构用户,可以暂时升级到 chrome 测试版(90.0.4430.70),或者在沙箱中使用。在攻防演练应用场景,应特别注意防范点击来历不明的 URL,避免点击可疑邮件附件,以免中招受害。

其他用户应密切关注版本升级信息,其他使用 chrome 内核的浏览器也受影响。用户可以通过腾讯电脑管家、腾讯零信任 iOA 集成的软件管理功能升级安装浏览器到最新版本。

评论