渗透神器:burpsuit 教程 (汉化 +Repeater)

前言:释疑解惑

《BP 使用教程一》发布后,后台收到了许多小伙伴的私信问 BP 是怎么汉化的,在这里统一为大家解答一下。

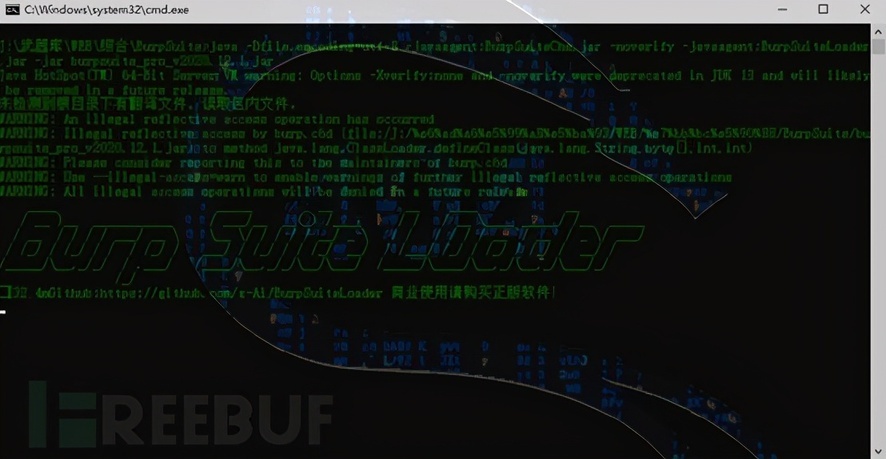

BP 的汉化依赖于汉化 jar 包,在启动时引入汉化包即可,废话不多说,直接上命令:

效果如下:

使用这种方法每次启动的时候都需要额外开启一个 DOS 窗口,万一不小心关了直接 GG,特别是当多个类似应用同时开启时,黑框框简直要命,鉴于此为大家提供一种方案可以隐藏 DOS 窗口

上述启动 BP 命令可以替代为:

将内容保存为 xxx.vbs 双击就可以了,但是要注意路径不能有空格否则会报错

注意:先正常安装后再用脚本一键启动

完整的 BP12.1 版本已为各位备好

解压密码从下图寻找

0x00 正文

上回为大家演示了了 BP 的 proxy 模块,并将 Proxy 的截断功能类比为数据来源器。数据有了之后就是对其进行操作了,本节继续演示 BP 的 Repeater 模块

0x01 简介

Repeater(中继器)模块支持手动修改数据包并重新发送 HTTP 请求,同时还提供了历史记录方便分析数据包。可以通过手动调整 HTTP 请求来测试目标系统。

0x02 使用演示

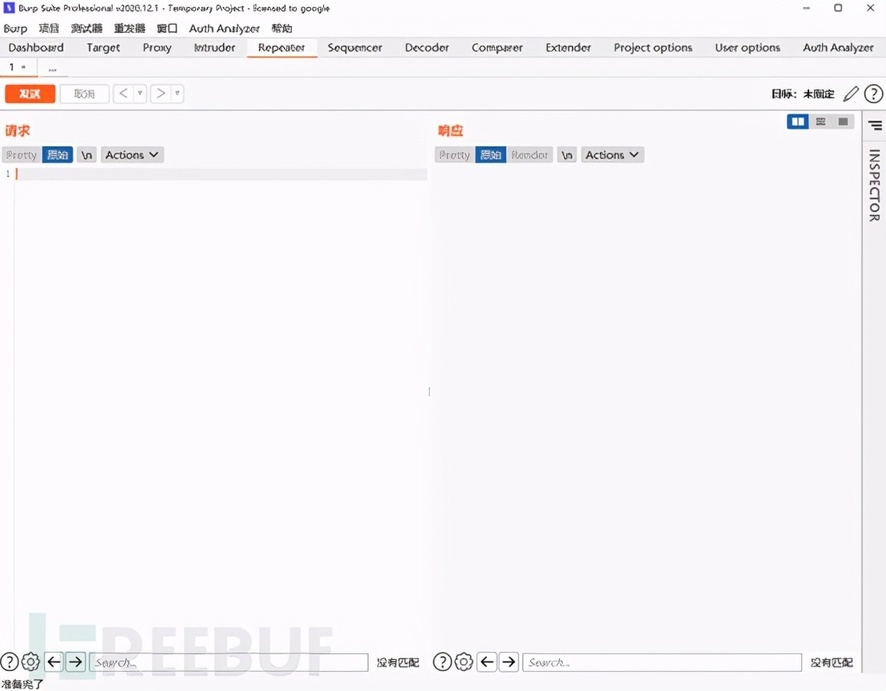

启动 BP 并切换至 Repeater

页面比较简洁明了,接下来打开个测试站点演示一下。

本次测试目标:

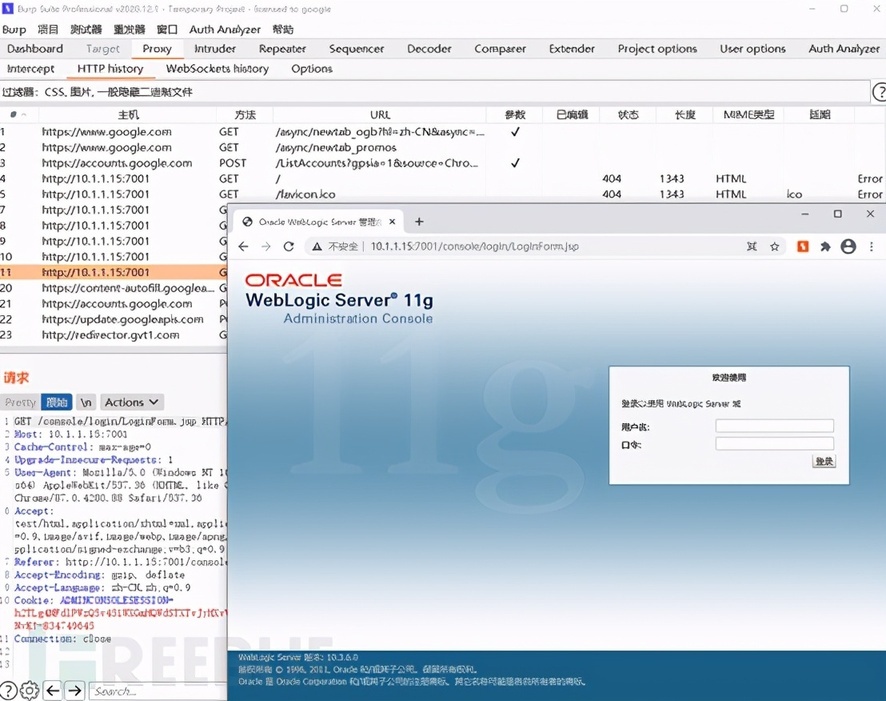

,打开浏览器访问一下

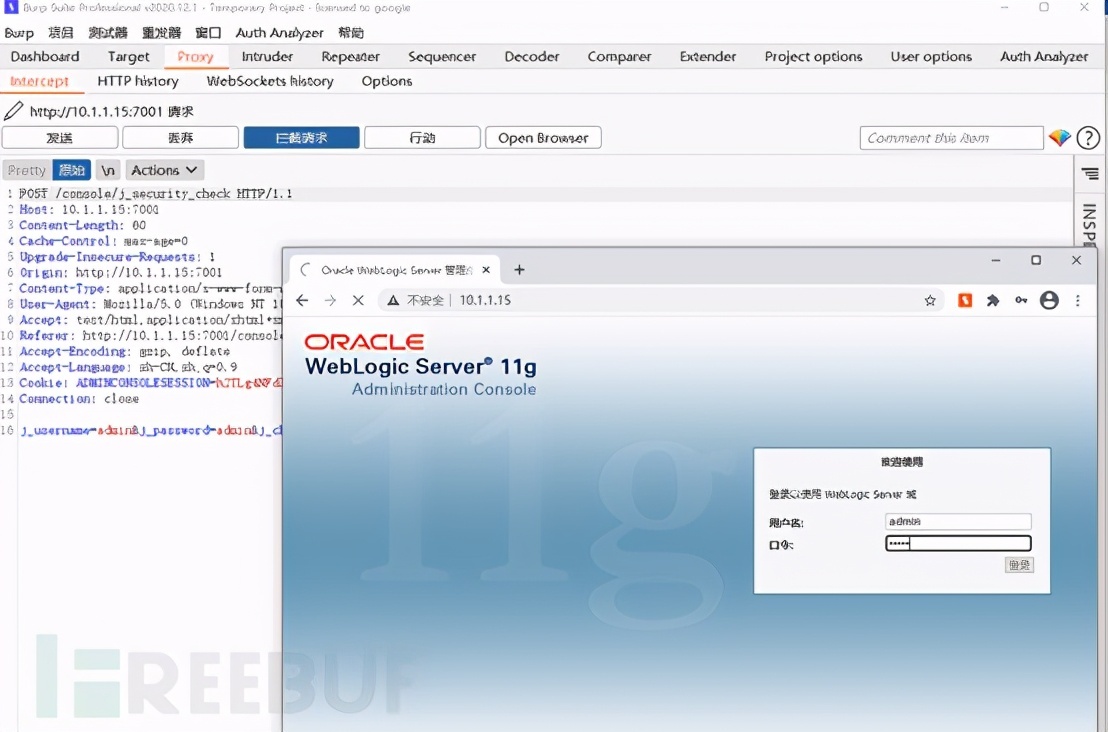

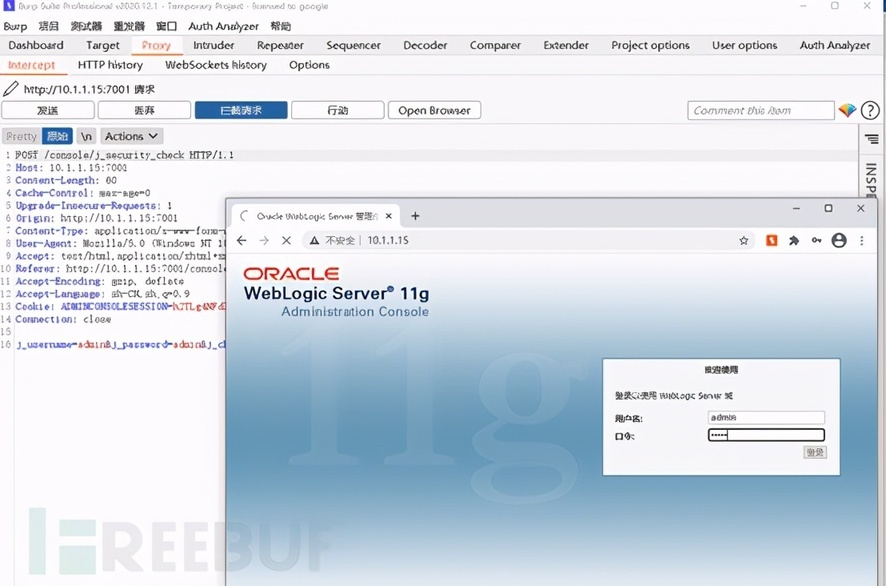

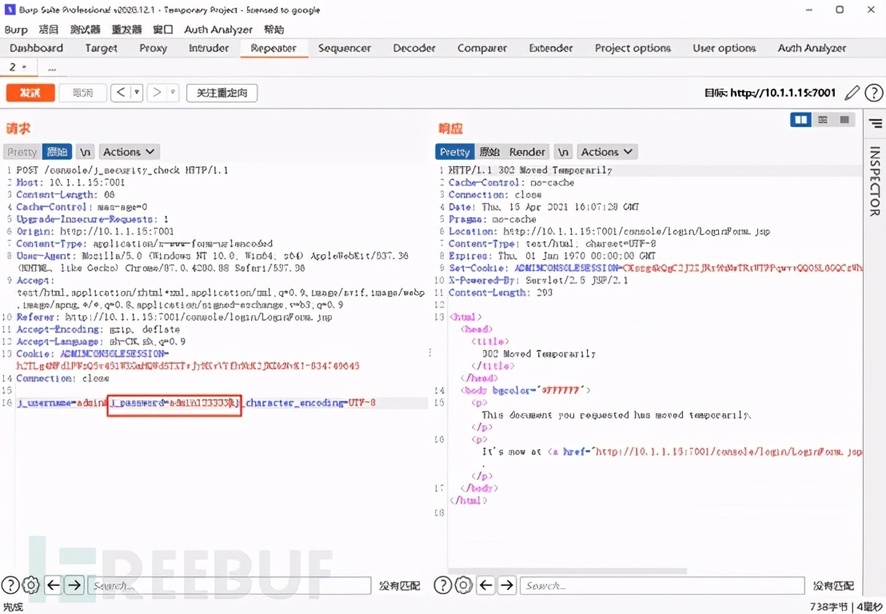

开启截断模式,输入一组账号点击登录

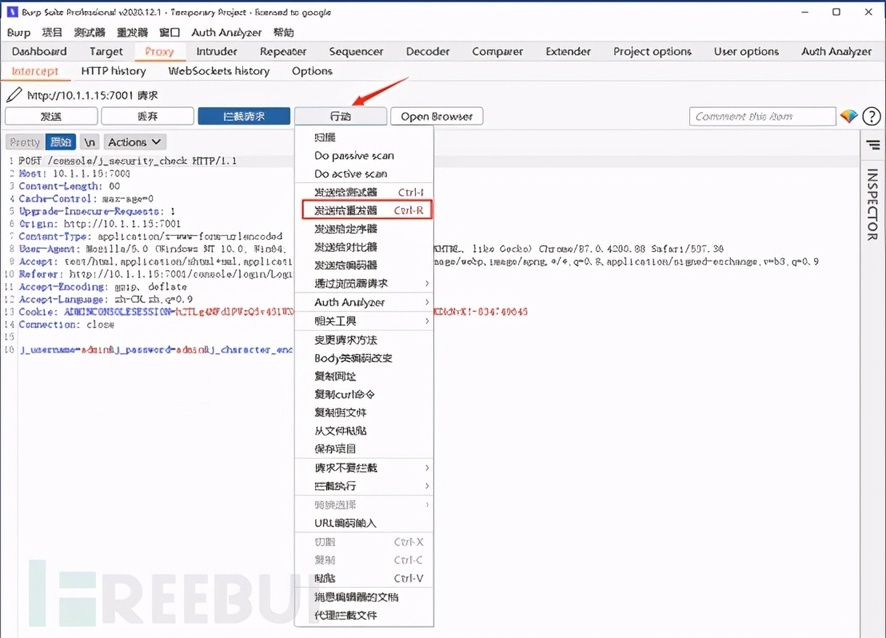

此时 BP 成功拦截到了登录的 HTTP 数据包,将数据包发送到 Repeater

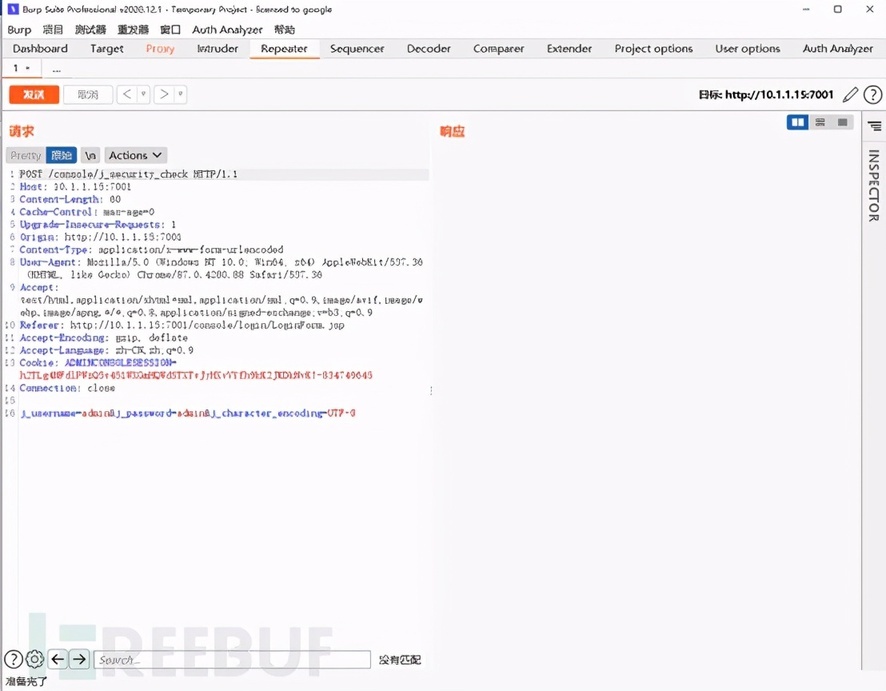

回到 Repeater 查看

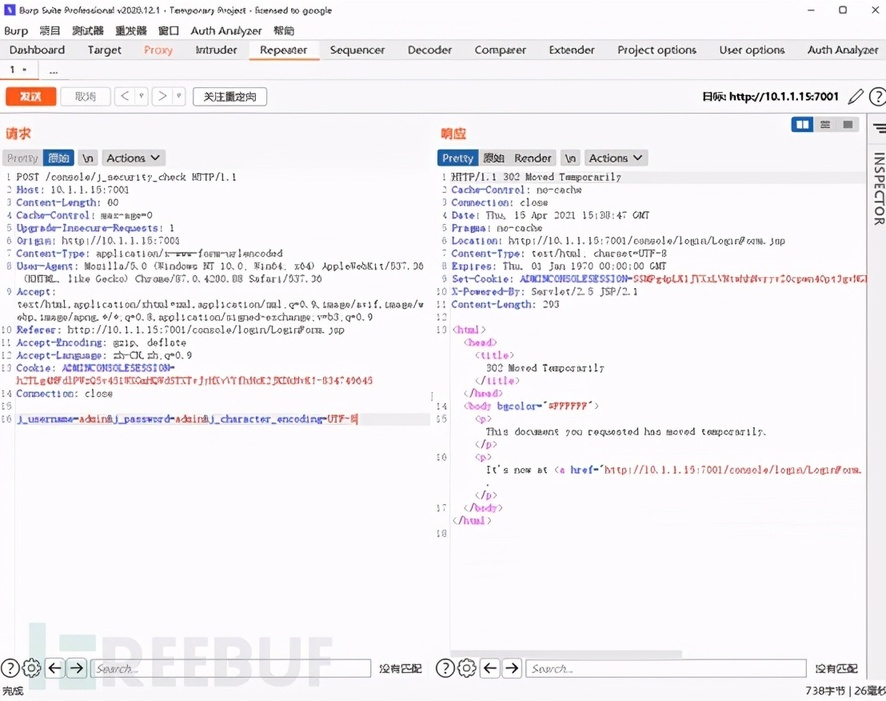

点击发送即可发送 HTTP 数据包

在请求和响应栏中有几个选项,分别是

Pretty:格式化后的数据包

原始:原始的 HTTP 数据包

Render:将 HTTP 响应渲染成页面

Action:对数据包进行操作

\n:是否显示换行符

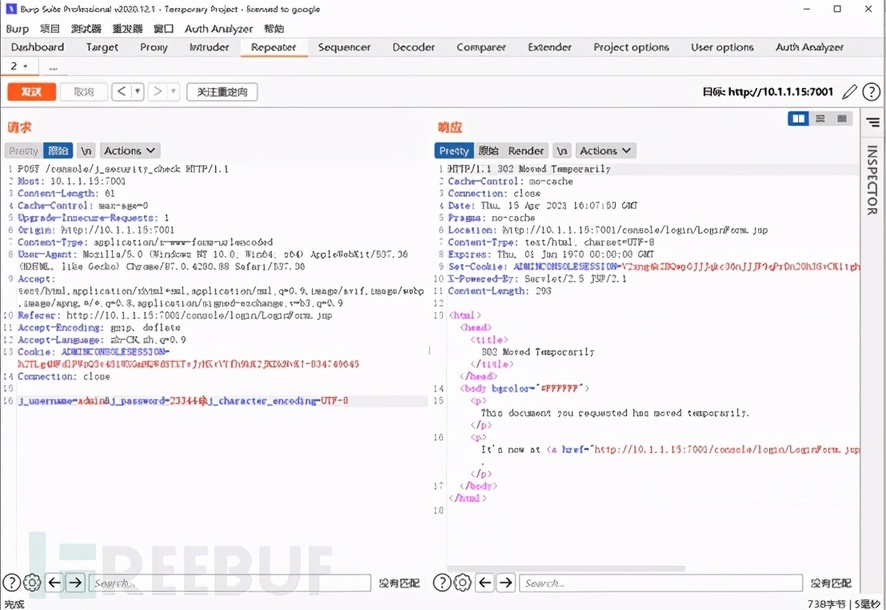

修改数据包中的 j_password 参数为任意值重新发送

当发送了 N 次后突然想看之前的数据的话,可以通过数据包历史寻找

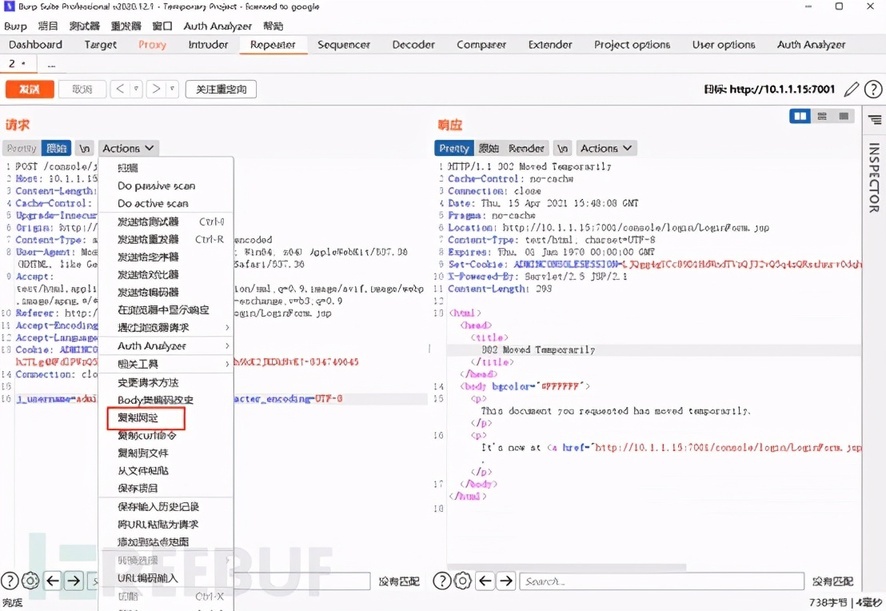

在 Repeater 的 Action 中有几项特有功能,接下来逐个进行演示,请大家注意分清是请求包还是响应包

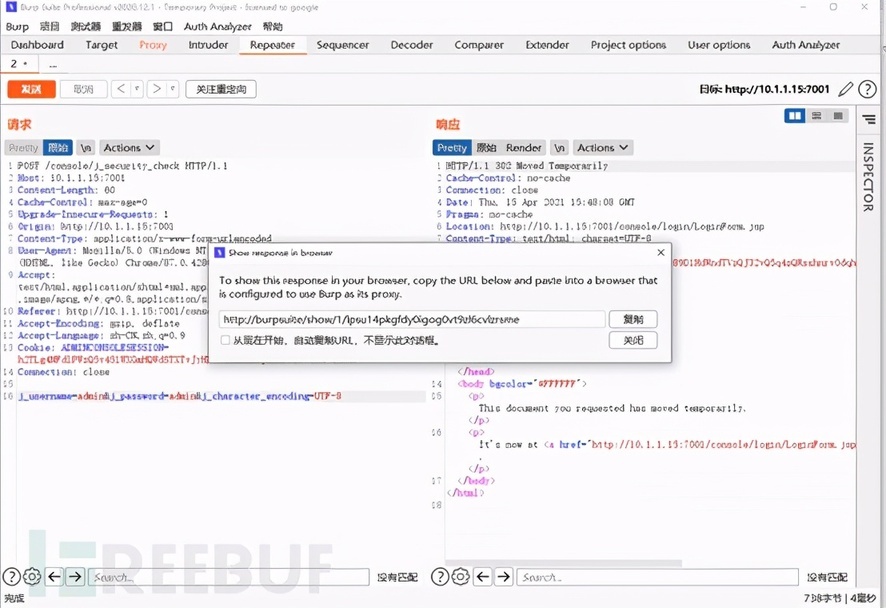

复制数据包网址,省去了自行拼接 URL 的痛苦

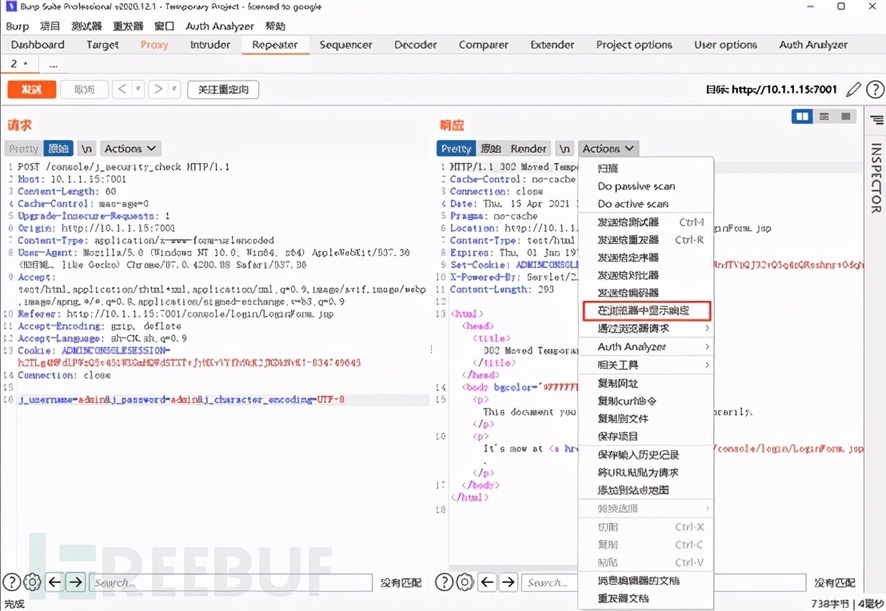

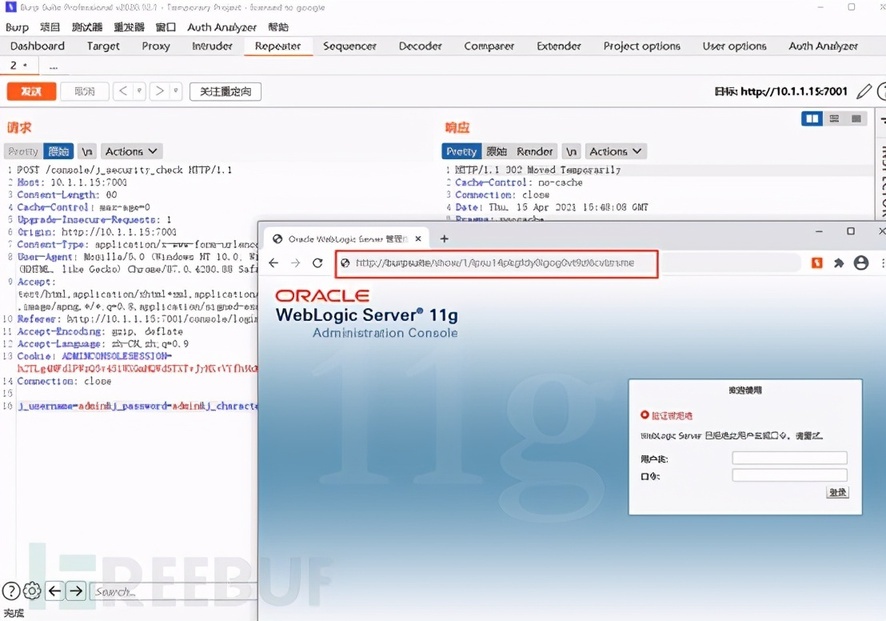

在浏览器中显示:将响应包发送至浏览器渲染页面

注意:此处为了演示效果保留了原始的 BP URL

0x03 END

本节对 BP 的 Repeater 模块进行了简单的描述,看完后记得多加练习!

另外需要这款工具的朋友请关注+转发 私信【学习】二字获取

评论