什么?还有可以攻击 telegram 和其他 APP 的恶意软件

研究人员分析了 XCSSET 恶意软件攻击最新 macOS 11(Big Sur)系统的特征。之后,XCSSET 恶意软件攻击活动又向其工具集中增加了一些新的特征。在其最新的攻击活动中,研究人员发现了 XCSSET 从不同 APP 中窃取信息的机制。

XCSSET 恶意软件如何窃取信息?

从最初的 XCSSET 版本开始,研究人员就发现恶意软件会从不同的 APP 中收集数据,并发送回其 C2 服务器。但是研究人员并不知道攻击者如何使用这些数据。研究人员最近发现了 XCSSET 用来窃取数据的工作机制,并发现其中含有一些可以用于其他目的的敏感信息。

以恶意 AppleScript 文件“telegram.applescript”为例,该文件名中可以看出 telegram 就是目标 APP。其主逻辑是压缩文件夹“~/Library/Group Containers/6N38VWS5BX.ru.keepcoder.Telegram”到 ZIP 文件中,然后上传该文件到其 C2 服务器。

图 1. telegram.applescript 代码

为找出收集该文件夹的目的,研究人员使用 2 个 Mac 机器来执行简单的测试:

◼在测试机器 A 和机器 B 上都按照 telegram 应用

◼在机器 A 上,登入有效的 telegram 账户。在机器 B 上不做任何操作。

◼将机器 A 的“~/Library/Group Containers/6N38VWS5BX.ru.keepcoder.Telegram”文件夹复制到机器 B,并替换现有文件夹。

◼在机器 B 上运行 telegram。完成后,就登入了与机器 A 相同的账户。

在 macOS 系统中,应用沙箱目录~/Library/Containers/com.xxx.xxx 和~/Library/Group Containers/com.xxx.xxx 可以被普通用户以读或写权限访问。这与 iOS 中的实践是不同的。此外,并不是所有的可执行文件都是在 macOS 沙箱中的,也就是说一个简单的脚本就可以窃取沙箱目录中保存的所有数据。因此,研究人员建议应用开发者不要在沙箱目录中保存敏感信息,尤其是保存于登录信息相关的信息。

XCSSET 窃取的敏感信息

XCSSET 恶意软件从这些应用中窃取了许多的关键隐私数据,其中大多数都保存在沙箱目录中。下面演示如何在 Chrome 中窃取敏感信息:

在 Chrome 中,窃取的数据包括用户保存的密码,XCSSET 恶意软件需要使用命令 security find- generic-password -wa ‘Chrome’来获取 safe_storage_key。但是给命令需要 root 权限。为了获得该权限,恶意软件将所有需要 root 权限的操作都放在一个单独的函数中,如图 2 所示:

图 2. 需要管理员权限的操作

然后恶意软件会通过一个伪造的对话框来诱使用户授予这些权限:

一旦获得 Chrome safe_storage_key,恶意软件会解密所有的敏感数据并上传到 C2 服务器。

图 3. 窃取的 Chrome 信息

图 4. 窃取 Chrome 的信息

研究人员还发现了攻击以下应用的类似的脚本:

◼Contacts

◼Evernote

◼Notes

◼Opera

◼Skype

新 C2 域名

从 2021 年 4 月 20 日到 4 月 22 日,研究人员发现了一些新的域名,这些域名都解析到了 XCSSET 之前使用过的 IP 地址 94.130.27.189,这些域名包括:

◼atecasec.com

◼linebrand.xyz

◼mantrucks.xyz

◼monotal.xyz

◼nodeline.xyz

◼sidelink.xyz

类似地,域名 icloudserv.com 会解析到一个非恶意的 IP 地址 94.130.27.189。

这些新的域名都有来自“Let’s Encrypt”的 HTTPS 证书,有效日期为 4 月 22 日到 7 月 21 日。

图 5. C2 服务器的 HTTPS 证书

从 2021 年 4 月 22 日开始,所有的 C2 域名都解析到了 IP 地址 194.87.186.66。5 月 1 日,出现了一个新的域名 irc-nbg.v001.com 被解析到了原来的 C2 IP 地址 94.130.27.189。该新域名表明在该 IP 地址上有一个 IRC 服务器,这好像与 XCSSET 恶意软件是无关的。

从 2021 年 6 月 9 日到 10 日,所有与 XCSSET C2 服务器相关的现有域名都被移除了。取而代之的是如下的新域名:

◼atecasec.info

◼datasomatic.ru

◼icloudserv.ru

◼lucidapps.info

◼relativedata.ru

◼revokecert.ru

◼safariperks.ru

6 月 24 日,这些服务器也被攻击者移除了。目前,研究人员无法定位 XCSSET 恶意软件的新服务器。

其他行为变化

Bootstrap.applescript

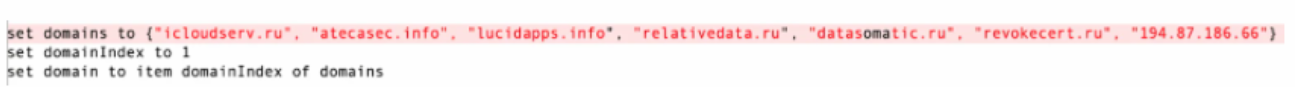

在 bootstrap.applescript 中,最大的变化是使用了最新的 C2 域名:

图 6. 使用的 C2 域名

除了现有的域名外,IP 地址也是该列表的一部分。虽然域名无法访问了,但是仍然可以通过 IP 地址来访问 C2 服务器。

图 7. 使用的模块

研究人员还发现恶意软件添加了一个新的模块“canary”来对 Chrome Canary 浏览器执行 XSS 注入,canary 是 Chrome 浏览器的一个实验版本。

图 8. 使用的模块

与最新的版本相比,screen_sim 被移除了。

Replicator.applescript

作为感染本地 Xcode 项目的第一步,恶意软件修改了注入的 build 节点,将 build 规则的 ID 从硬编码的 ID 变成了随机生成的 ID,但是 ID 的最后 6 个字符仍然是硬编码的 AAC43A。在最新的版本中,硬编码的后缀修改成了 6D902C。

图 9. 修改的后缀

我这整理了网络安全的学习资料!!!

评论