对容器在野安全问题的观测和分析

前言

进入后云计算时代,云原生正在成为企业数字化转型的潮流和加速器。云原生安全相关的公司雨后春笋般建立起来,各个大云厂商也积极建立自己云原生的安全能力,保护云上客户的资产。

与之相对的,黑产组织为了牟利,也在不断寻找新的战术、技术和流程(TTP)。在利益的驱动下,黑产组织通过不断的寻找和利用云原生安全缺陷,从而形成稳定的盈利模式。

知己知彼,百战不殆。了解自己的对手才能更容易的赢得战争。腾讯安全云鼎实验室通过对在野的攻击进行一段时间的统计和分析,对攻击者的战术、技术、流程、活动周期、攻击复杂度等维度进行介绍,希望可以对云原生安全的生态建设有更多帮助。

本文的分析数据基于腾讯安全云鼎实验室的哨兵蜜罐捕获的 2021 年 9 月至 2022 年 1 月总共 5 个月的攻击数据,总计 125,364 次攻击。通过腾讯安全云鼎实验室的容器沙箱运行分析的 Dockerhub 中 1093980 个镜像数据。

主要结论

供应链安全,不仅仅是安全左移,针对供应链的攻击也越来越频繁。

黑产在容器安全攻击过程中使用了越来越多的高级技术,包括:无文件攻击、二进制打包、rootkit。

攻击强度,攻击数量,攻击方法多样性有显著增长,这与容器应用规模增长有关系。

容器安全面临的安全挑战越来越大,需要选择靠谱的安全产品进行防护。

黑产云原生攻击动机

在云原生架构中,容器生命周期短、业务复杂。传统的木马已不太适合云原生架构,攻击者无法获取批量的容器进行 DDoS。

云原生攻击中绝大部分是利用容器集群挖矿,已经形成了稳定的黑产收益链条,是黑产的主要攻击动机。黑客在利用容器资源挖矿牟利的过程中,还窃取服务器凭证,安装后门等操作。

攻击模式分析

挖矿作为典型的云原生攻击场景,可以代表绝大部分攻击的场景。这里以挖矿的场景进行分析:

从攻击模式上分类,可以分为 2 类:

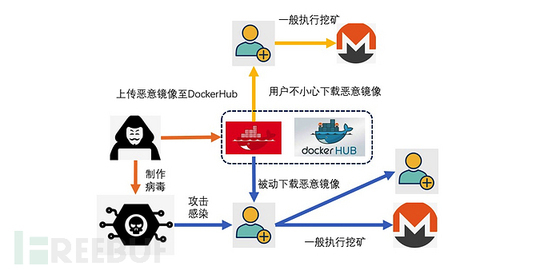

供应链攻击,黑客通过制作恶意的黑产镜像,通过伪造镜像名称,诱导用户主动下载黑产镜像,然后就进行挖矿。

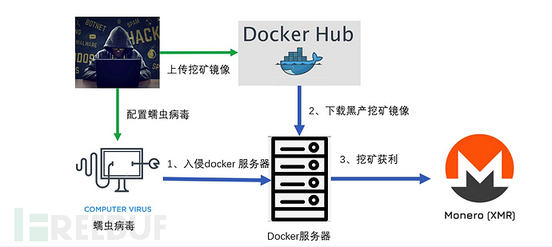

蠕虫传播攻击,黑客通过制作蠕虫病毒,通过漏洞自动化传播,入侵成功后,会下载恶意镜像,进行容器逃逸等动作,被入侵容器会继续扫描感染其他主机。

攻击模式示意

一、容器镜像安全

1.1 容器镜像供应链安全

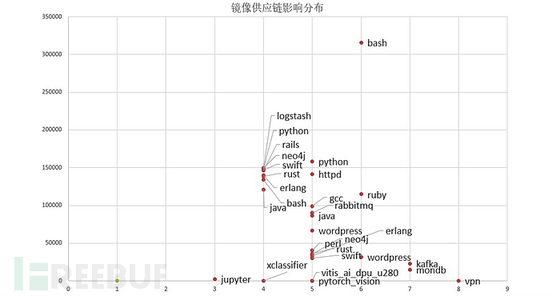

上图是统计近一年内发现的供应链恶意镜像,横坐标为镜像上线时间,纵坐标为下载数量。可以看出来,python、logstash、rails 类的基础软件镜像下载数量最大。通常 4-5 个月就可以达到 10w 左右的下载量,可见通过假冒常用基础软件镜像是攻击云原生供应链的重要环节之一。

1.2 蠕虫传播中使用的镜像

这类镜像通过蠕虫传播,下载量巨大。主要以多个黑产团伙为主,头部 4 个黑产团伙的下载量占比 90%以上。云鼎实验室长期监控各个黑产团伙的黑产镜像,发表多篇文章(https://cloud.tencent.com/developer/article/1869715)。

其中最大的黑产团伙镜像下载量超过 1.8 亿,感染范围广泛。此类攻击是主流的攻击方式,后文中会讲解我们通过云鼎哨兵系统捕获的在野攻击的详细分析。

二、攻击趋势分析

这部分我们通过腾讯安全云鼎实验室的哨兵蜜罐,采集了 2021 年 9 月至 2022 年 1 月总共 5 个月的攻击数据,总计攻击次数为 125,364 次。总体来说,攻击手段越来越丰富,攻击强度逐渐增强。

下文中我们会对攻击数据进行分析,从攻击手段的多样性、攻击强度的趋势、攻击源的分布等几个角度进行分析,从而反映出现有的容器安全环境。

2.1 攻击手段多样性分析

我们这里会从攻击中使用的镜像入手进行分析,包括:镜像的属性,镜像的实际种类。

2.1.1 攻击者使用的镜像属性

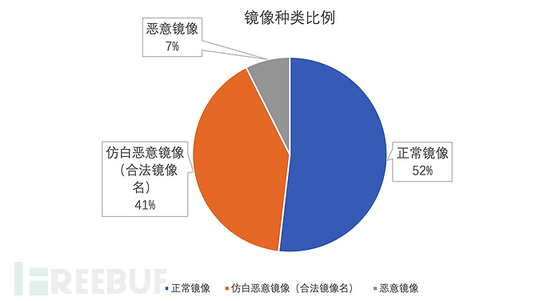

攻击者使用的镜像属性可以分为 3 类:正常镜像、仿白恶意镜像(比如:假冒白镜像的名称,起名为 ubuntu2)、恶意镜像。

攻击者会利用正常的镜像进行攻击(53%),从而可以有效的绕过安全系统的检测。如果使用恶意镜像,也会把镜像名称进行伪造,从而迷惑安全检测。

2.1.2 每日在野攻击镜像种类数量

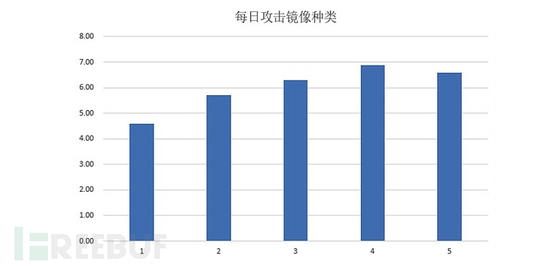

每日攻击中,攻击者使用的镜像种类数量越多,也就代表了攻击方法的多样性越丰富,也一定程度上表明了现有的容器安全环境越差,暴露了很多安全缺陷。

下图中是 2021 年 9 月至 2022 年 1 月 每个月平均每天,黑客在攻击中使用到的镜像种类数量,从九月份开始,攻击的种类数量呈一个上升的趋势,从每天 4.6 个镜像增长到 6.8 个镜像。攻击手段和方法都有增加。

2.2 攻击强度趋势分析

2.2.1 每日单个镜像发动的攻击次数

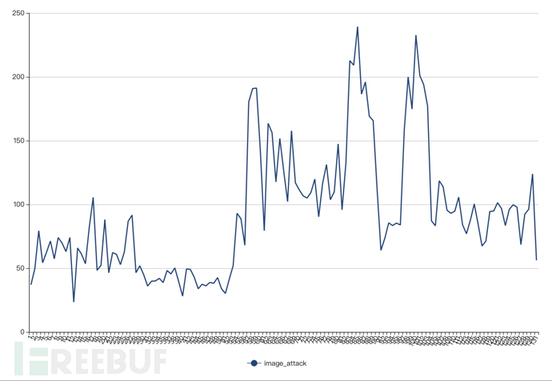

通过每日攻击者使用镜像发动的攻击次数。我们可以得到攻击强度的趋势。

下图是 2021 年 9 月至 2022 年 1 月每日平均每个镜像攻击次数的统计曲线,我们可以看出来,随着时间的推移,针对容器攻击的次数有显著的增加。尤其是在 11 月和 12 月,攻击总量增加了大约一倍。可以看出来,攻击强度增长较快。

2.2.2 攻防对抗激烈程度

容器面临的攻击是新技术替代了旧技术?还是旧的攻击技术依然活跃,同时涌现出了新的攻击方式?

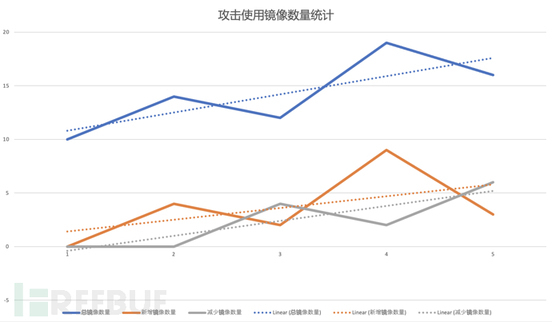

攻击中使用了多少种镜像可以很好的表示出黑客攻击的多样性,我们统计了 5 个月,攻击中使用的镜像数量。

攻击中使用的镜像数量是呈上升趋势的,每月平均新增攻击镜像 3.6 个,可见攻击方法和手段越来越多。

新增攻击镜像的增速也是呈上升趋势的,平均每月增长 3.6 个新的攻击镜像,与之对比,攻击镜像的消亡速度也是呈现上升趋势,平均每个月减少 2.4 个攻击镜像。

我们可以看出,攻击方法越来越多,攻击者尝试使用多种不同的攻击手段进行攻击,于此同时,防护方也在积极防御,使得很多攻击镜像失效。云原生上的攻防越来越激烈,对于使用云原生产品的客户来说,选择一个靠谱的安全产品是一个比较明智的选择。

2.2.3 攻击持久化分析

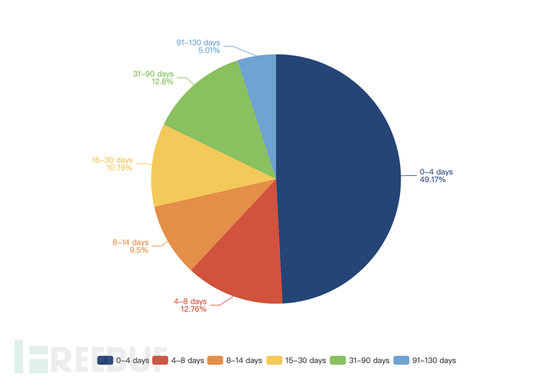

通常来说,发动攻击的 ip 设备同时也是被黑客攻击控制的,如果存活时间很短,表示攻击后并没有有效的持久化,由于容器的销毁或者 安全系统的查杀,黑客会在短时间内失去对目标的控制权。如果存活时间较长,可以简单的认为,黑客的持久化攻击是行之有效的。我们在蜜罐捕获的样本分析的过程中发现,大部分的攻击都会进行容器逃逸和持久化。

我们统计了 130 天内,9687 个攻击 ip 持续的时间。可以看出来,49%的攻击最多持续 4 天,能持续一周以上的占 38%,能持续超过一个月的占 17%。大约 40%的容器使用单位对于容器的攻击没有任何防御能力,无法及时有效的发现和处置入侵至容器集群中的风险。

总结

随着 docker 应用的爆炸式增长,由于容器错误配置引发的安全问题也越来越多。

攻击者使用越来越多的高级技术入侵容器,比如容器逃逸,rootkit,杀软对抗等等。

供应链攻击是云原生安全面临的较大问题,恶意镜像比较容易构造,绕过杀软的静态检测。这里比较推荐使用腾讯容器安全的容器动态分析引擎。(DTA)

建议厂商选择相对靠谱的云原生安全防护产品,第一时间发现安全问题,进行有效防护。

注:本文是基于容器蜜罐攻击检测系统和 dockerhub 100 多万的镜像分析总结。

更多细节内容,可扫描下方二维码关注云鼎实验室公众号,发送“容器安全”下载《容器安全在野攻击调查》进行了解。

版权声明: 本文为 InfoQ 作者【腾讯安全云鼎实验室】的原创文章。

原文链接:【http://xie.infoq.cn/article/6f6afbe27e88cd04c57a6eed9】。未经作者许可,禁止转载。

评论