2022-07 微软漏洞通告

微软官方发布了 2022 年 07 月的安全更新。本月更新公布了 86 个漏洞,包含 52 个特权提升漏洞、12 个远程执行代码漏洞、11 个信息泄露漏洞、5 个拒绝服务漏洞、4 个安全功能绕过漏洞以及 2 个篡改漏洞,其中 4 个漏洞级别为“Critical”(高危),80 个为“Important”(严重)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件

AMD CPU Branch

Azure Site Recovery

Azure Storage Library

Microsoft Defender for Endpoint

Microsoft Edge (Chromium-based)

Microsoft Graphics Component

Microsoft Office

Open Source Software

Role: DNS Server

Role: Windows Fax Service

Role: Windows Hyper-V

Skype for Business and Microsoft Lync

Windows Active Directory

Windows Advanced Local Procedure Call

Windows BitLocker

Windows Boot Manager

Windows Client/Server Runtime Subsystem

Windows Connected Devices Platform Service

Windows Credential Guard

Windows Fast FAT Driver

Windows Fax and Scan Service

Windows Group Policy

Windows IIS

Windows Kernel

Windows Media

Windows Network File System

Windows Performance Counters

Windows Point-to-Point Tunneling Protocol

Windows Portable Device Enumerator Service

Windows Print Spooler Components

Windows Remote Procedure Call Runtime

Windows Security Account Manager

Windows Server Service

Windows Shell

Windows Storage

XBox

以下漏洞需特别注意

Windows CSRSS 特权提升漏洞

CVE-2022-22047

严重级别:严重 CVSS:7.8

被利用级别:检测到利用

该漏洞已经检测到在野利用,成功利用此漏洞的攻击者可以获得系统权限。火绒工程师建议用户及时修复此漏洞。

Windows Graphics Component 远程代码执行漏洞

CVE-2022-30221

严重级别:高危 CVSS:8.8

被利用级别:有可能被利用

攻击者必须诱导用户连接到恶意 RDP 服务器。连接后,攻击者可以通过恶意服务器在目标用户系统上执行任意代码。值得注意的是 Windows 7 Service Pack 1 或 Windows Server 2008 R2 Service Pack 1 系统只有安装了 RDP 8.0 或 RDP 8.1,才会受到此漏洞的影响。

Windows 网络文件系统远程执行代码漏洞

CVE-2022-22029

严重级别:高危 CVSS:8.1

被利用级别:有可能被利用

攻击复杂度很高,攻击者可以通过网络利用此漏洞,其通过对网络文件系统(NFS)服务进行未经身份验证的特制调用以触发远程代码执行(RCE)。

Remote Procedure Call Runtime 远程代码执行漏洞

CVE-2022-22038

严重级别:高危 CVSS:8.1

被利用级别:有可能被利用

这是一个 RCE 漏洞,影响所有受支持的 Windows 版本。攻击复杂度很高,要成功利用此漏洞,攻击者需要花费时间通过发送恒定或间歇性数据来重复利用尝试。

Windows Server Service 篡改漏洞

CVE-2022-30216

严重级别:严重 CVSS:8.8

被利用级别:很有可能被利用

经过身份验证的攻击者可以远程将恶意证书上传到受影响的服务器上从而篡改服务。

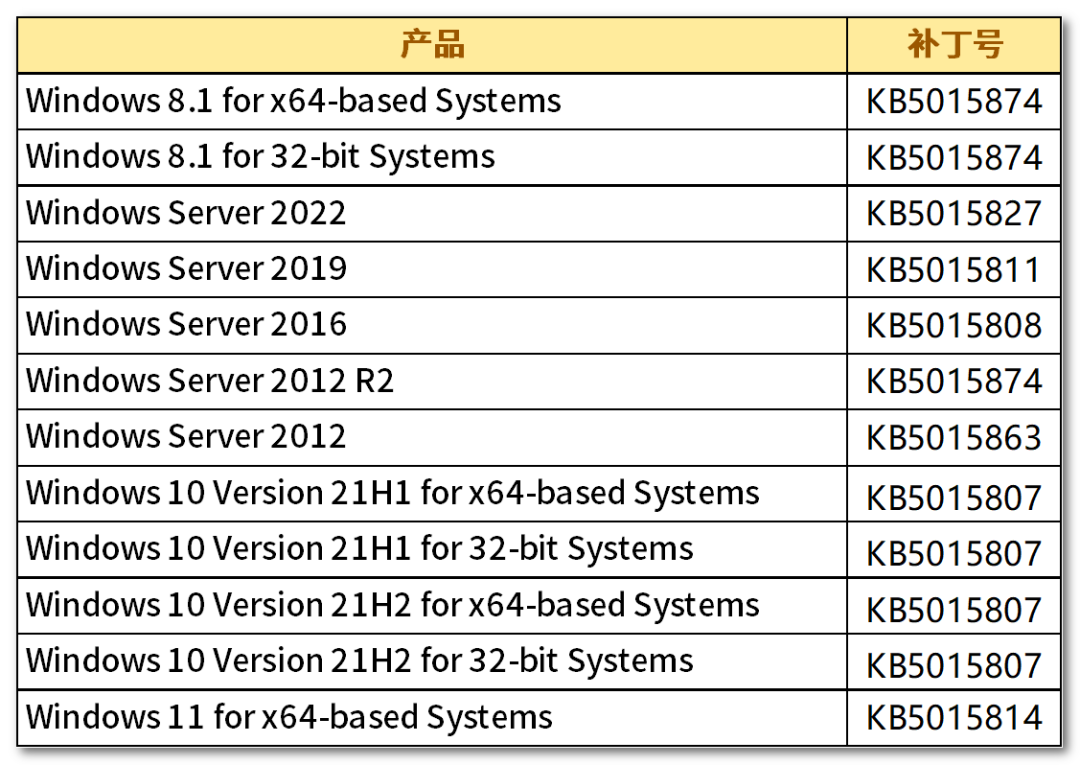

修复建议

通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

评论