牛!一次实战批量 SRC 和 CNVD 的奇技淫巧(全程干货,建议收藏)

标题党 标题党 标题党不是利用 0day 1day 。其实就是利用建站公司,他们客户的站点跟主站账号密码几乎一样,而且都是弱口令,并且他们都做 SEO 优化都是有权重的,不用担心 src 不会收。cnvd 的话我之前看到过一篇也是利用建站公司,因为他们肯定不会自己写 CMS 的,一般都是套用然后改成自己公司的名字。

两天找了两个建站公司的弱口令,基本就是字典爆破,src 投了 23 个,还有 10 几个没投.

如果找不到漏洞就可以 burpsuite 爆破弱口令,所以我们这次找信息,先把大型扫描器挂上。

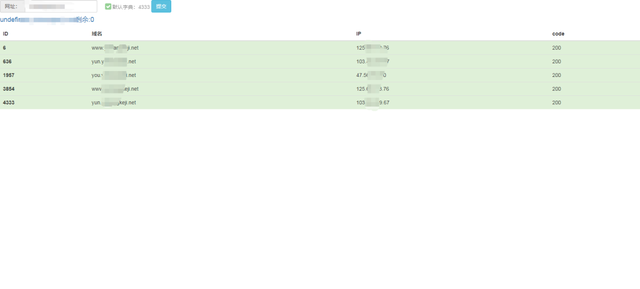

找一下他们有没有做一个存放客户信息的站点->反查 ip ->子域名 ->端口信息->fofa-shodan......

找一下客户站用的是什么 CMS 如果有 1day 就不用搞主站了

IP 反查 查看网站得知是虚拟主机 https://tools.ipip.net/ipdomain.php

子域名查询 https://tools.yum6.cn/Tools/urlblast/ https://www.t1h2ua.cn/tools/

查找信息生成字典 https://www.bugku.com/mima/ 天眼查 www.tianyancha.com 企查查 (https://www.qcc.com)) 启信宝(https://www.qixin.com/)

更多操作请参考 https://xz.aliyun.com/t/8501

https://www.freebuf.com/articles/web/237876.html

查找后台

DNS 解析

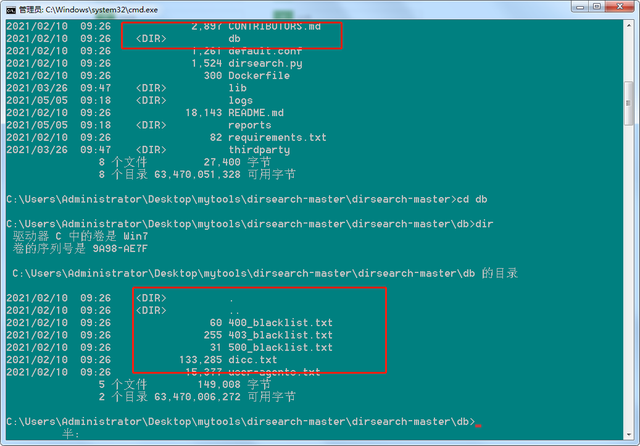

dirsearch 是存放 字典的目录

https://github.com/TheKingOfDuck/fuzzDicts

python3 dirsearch.py -u "http://www.baidu.com"

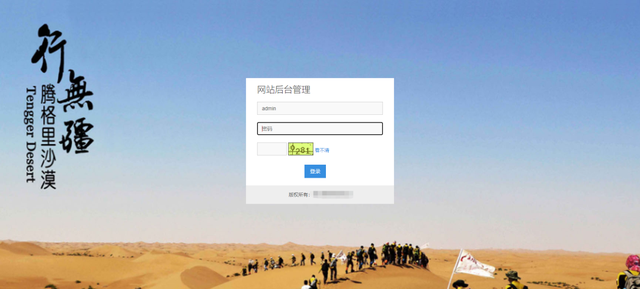

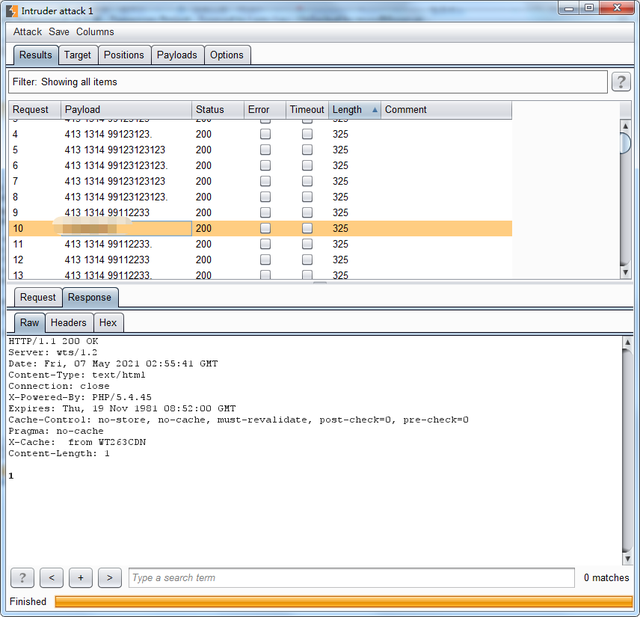

进入后台-> 默认自动添加的 admin 查看验证码是否变化 随便输出报账号密码错误 验证码没变

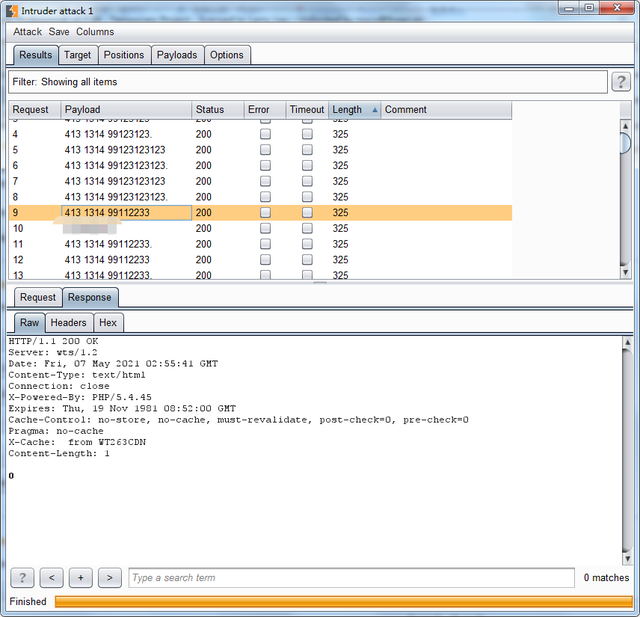

添加字典 爆破

密码错误返回 0

密码正确返回 1

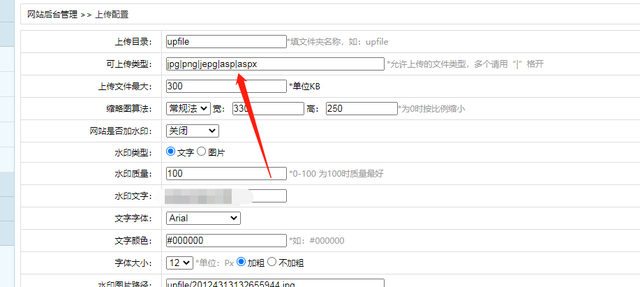

进入后台 先看功能 有个编辑器 有留言板 去前台看一下 有没有 前台没找到留言板 找上传点的时候暴露 cms

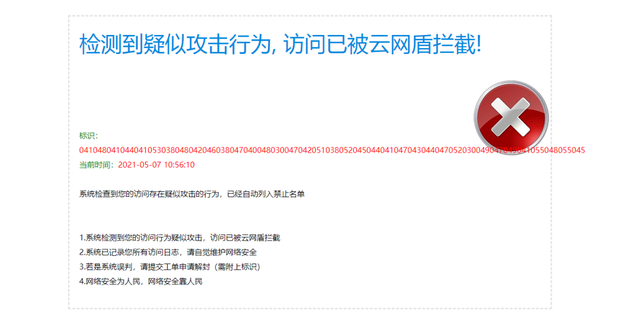

被拦了

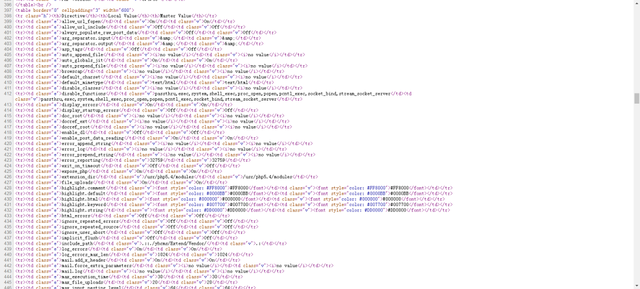

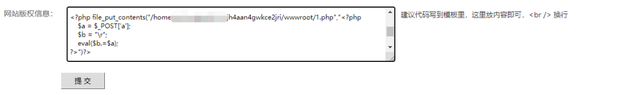

看到版权信息 试试能不能把 php 写到模板里 查看源代码发现已经执行

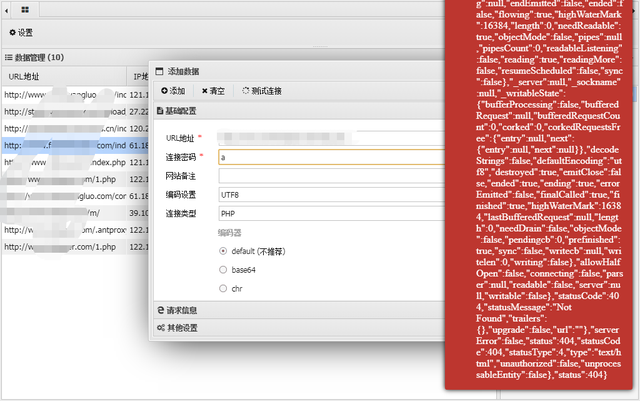

添加一句话 拿蚁剑连接一下

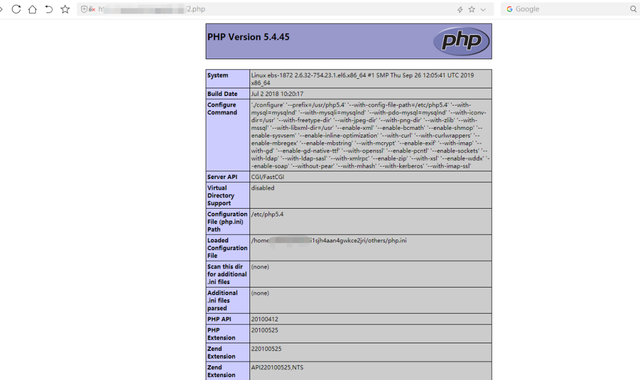

利用 file_put_contents 写一下 在之前 phpinfo 找到绝对路径

马写不进去 大概率是被拦了

查看客户网站 /admin 公司首拼进入 后台了 账号密码跟主站一样 是个 asp 站 站点有点老 拿 shell 的方法有很多

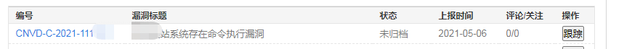

然后找客户网站 在友情连接 后台版权 主站客户案例 提交 SRC CNVD

总结:

就是在水一篇文章 少刷 src 多学习 特别水 特别水 特别水 别喷 别喷 别喷

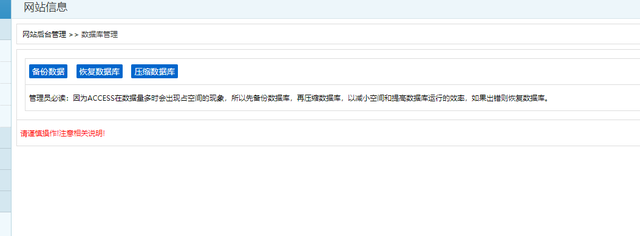

这次建站公司没有子域名保存客户信息 危害不大 src 给个几 kb 就打发了

评论