微软的漏洞攻击与防御

SolarWinds 黑客卷土重来,继续攻击微软新漏洞

据微软公司表示,Nobelium 黑客组织入侵了一名技术支持人员的电脑,并对其客户发动了暴力破解攻击。

目前尚不清楚这名支持人员的电脑被入侵了多长时间,以及这次攻击是否殃及公司网络中由微软管理的机器。

微软在周五下午晚些时候发表的一份简短声明中说,策划 SolarWinds 供应链攻击的黑客入侵了一名微软工作人员的电脑,并利用相应的权限对公司客户开展了针对性的攻击。

该黑客组织还利用密码喷洒和蛮力破解入侵了三家机构;简单来说,这次使用的技术通过用大量的登录猜测“轮番轰炸”登录服务器来获得对账户的未经授权的访问。微软表示,除了这三家未披露的机构外,密码喷洒攻击“都以失败而告终”。此后,微软已通知所有被攻击的目标,无论攻击是否成功与否。

上述黑客攻击是在微软对 Nobelium 的持续调查中发现的,Nobelium 是微软对一个高级黑客组织的称呼,该组织利用 SolarWinds 软件更新和其他手段入侵了九家美国机构和 100 家私营公司的网络。美国政府表示,Nobelium 组织隶属于俄罗斯政府联邦安全局。

“ 微软在一篇文章中称:“对这次入侵活动的调查过程中,我们还在技术支持人员的机器上检测到了信息窃取恶意软件,它们被用来访问某些客户的基本账户信息。”在特定情况下,攻击者可以利用这些信息发动极具针对性的攻击,这些都是他们更广泛的入侵活动的一部分”。

据路透社报道,在该新闻机构的一名记者询问该公司向目标客户或被黑客攻击的客户发出的通知后,微软才发文公布了这一消息。令人不解的是,公布消息的文章共五个段落,但是,直至第四段微软才透露工作人员的电脑被感染的情况。

路透社称,受感染的电脑可以访问账单联系信息和客户支付的服务,以及其他内容。“微软警告受影响的客户与他们的账单联系人通信时要格外小心,并考虑改变这些用户名和电子邮件地址,以及禁用原用户名登录”,该新闻社报道。

针对 SolarWinds 的供应链攻击实际是在去年 12 月曝光的。在入侵这家位于德克萨斯州奥斯汀的公司并控制其软件构建系统后,Nobelium 向大约 18000 名 SolarWinds 客户推送恶意更新。

“微软报告的最新网络攻击与我们公司或我们的客户没有任何关系,”SolarWinds 公司代表在一封电子邮件中说。

实际上,针对 SolarWinds 的供应链攻击,并不是 Nobelium 入侵其目标的唯一方式。反恶意软件供应商 Malwarebytes 表示,它也被 Nobelium 感染了,但是通过不同的方式被感染的,具体方式该公司尚未确定。

微软和电子邮件管理供应商 Mimecast 也表示,Nobelium 也对其发动了攻击,并利用这些漏洞入侵这些公司的客户或合作伙伴。

微软表示,密码喷洒攻击针对的是特定客户,其中 57%是 IT 公司,20%是政府组织,其余是非政府组织、智囊团和金融服务机构。其中,大约 45%的攻击活动主要针对美国用户,10%的攻击活动针对英国客户,而针对德国和加拿大的客户的攻击活动较少。总的来说,有 36 个国家的客户成为这次攻击的目标。

路透社援引微软发言人的话说,周五披露的漏洞并不是 Nobelium 之前成功攻击微软的一部分。该公司尚未提供关键细节,包括支持人员的电脑被入侵多长时间,以及被入侵的是在微软网络上的微软管理的机器,还是家庭网络上的承包商设备。

周五的信息披露令许多安全分析师感到震惊。

“我的意思是,天啊,如果微软都不能保证他们自己的机器免受病毒侵扰,那么其他的企业又会怎样呢?” 独立安全研究员 Kenn White 告诉我。“我们一般会认为,面向客户的系统通常是最坚固的系统之一”。

微软发出 PowerShell 7 代码执行漏洞预警信息

近日,微软对 PowerShell 7 中的一个.NET 内核远程代码执行漏洞发布了预警信息,漏洞产生的原因是.NET 5 和.NET 内核中的文本编码方式引发的。

PowerShell 是运行在 windows 机器上实现系统和应用程序管理自动化的命令行脚本环境,powershell 需要.NET 环境的支持,同时支持.NET 对象。PowerShell 可以在各大主流平台运行,包括 Windows、Linux 和 MacOX,可以处理 JSON、CSV、XML 等结构化数据以及 RSET API 和对象模型。

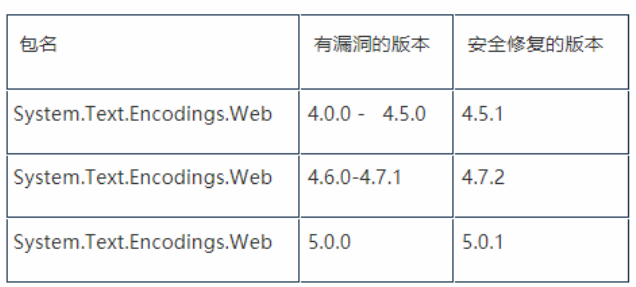

微软对该漏洞分配了 CVE 编号——CVE-2021-26701。有漏洞的包名为 System.Text.Encodings.Web,所有使用有漏洞 System.Text.Encodings.Web 版本包的.NET 5、.NET core 和.NET 框架应用都受到该漏洞的影响,有漏洞的 System.Text.Encodings.Web 包版本如下所示:

虽然 Visual Studio 中也含有.NET 二进制文件,但并不受到该漏洞的影响。微软称目前没有拦截该漏洞利用的方法,因此建议用户尽快安装更新后的 PowerShell 7.0.6 和 7.1.3 版本。

微软在安全公告中也向开发者提供了更新 APP 以应对该漏洞和攻击的指南。

评论