【零基础】讲述网络安全介绍,想要学网安的小伙伴赶紧的

网络安全基础之网络协议与安全威胁的关系介绍

网络协议:

定义:协议是网络中计算机或设备之间进行通信的一系列规则集合。

什么是规则?

交通中的红黄绿灯:红灯停,绿灯行就是规则。

OSI 七层模型

在这里插入图片描述

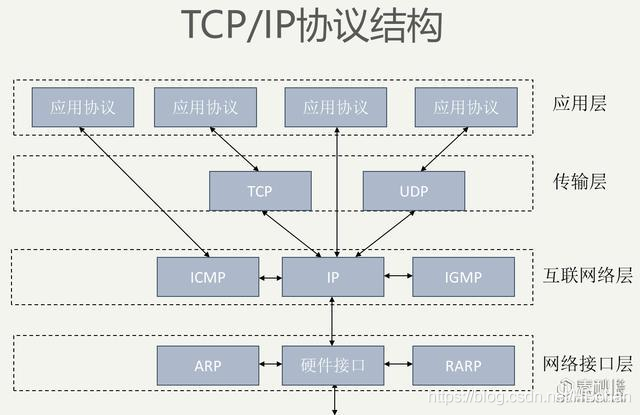

TCP/IP 协议

在这里插入图片描述

译名为传输控制协议/因特网互联协议,又名网络通讯协议,是 Internet 最基本的协议、Internet 国际互联网络的基础,由网络层的 IP 协议和传输层的 TCP 协议组成。

TCP/IP 定义了电子设备如何连入因特网,以及数据如何在它们之间传输的标准。协议采用了 4 层的层级结构,每一层都呼叫它的下一层所提供的协议来完成自己的需求。通俗而言:TCP 负责发现传输的问题,一有问题就发出信号,要求重新传输,直到所有数据安全正确地传输到目的地。而 IP 是给因特网的每一台联网设备规定一个地址。

近年来,随着互联网时代的加速发展,我们的生活发生翻天覆地的变化。信息化的互联时代使工作更高效,生活更便捷。

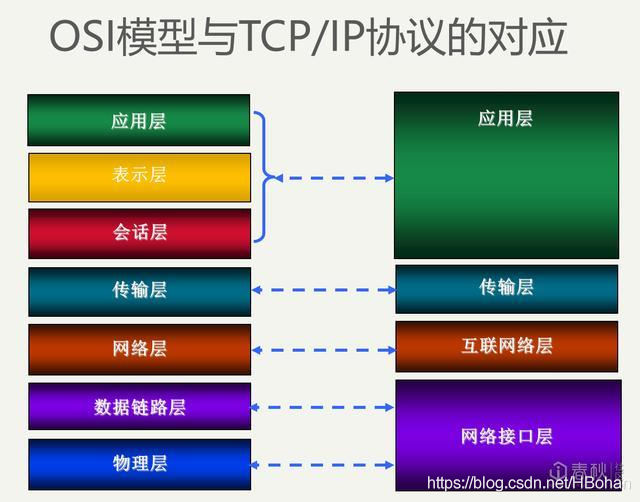

OSI 模型与 TCP/IP 协议的对应

在这里插入图片描述

左边是 OSI 模型,右边是 TCPIP 协议栈分层模型,可以看得出,两个模型有很清晰的对应关系。

两个模型的下四层是一一对应的,而 OSI 模型的上三层对应到 TCPIP 协议的应用层,所以在谈论“应用层”概念的时候,要注意讨论的是哪个模型。

数据传输的协议单元

在这里插入图片描述

依据标准的 OSI 术语,每层间对应的“协议数据单元”(Protocol Data Unit,简称 PDU)的名称都是不同的

物理层为“位”(bit),即平常讲的二进制数位流,在物理传输介质上以二进制数字信号传输(简单的如高电平代表“1”,底电平代表“0”)。

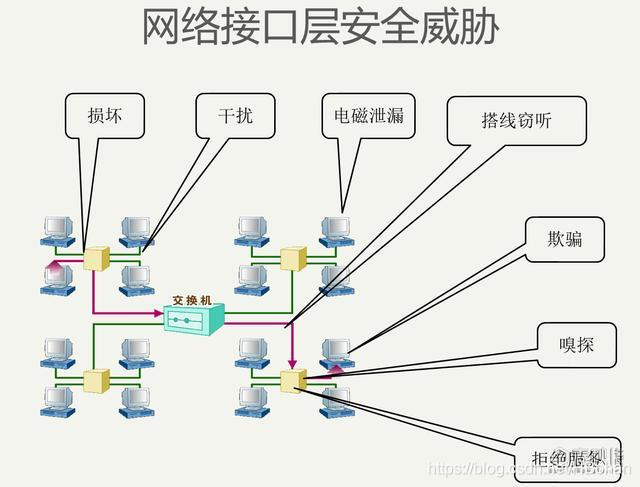

网络接口层的安全威胁

在这里插入图片描述

在网络中,flooding 是指从任何节点通过一个路由器发送的信息包会被发送给与该路由器相连的所有其他节点(除了发送信息包出来的那个节点)。

在典型的 MAC flooding 中,攻击者能让目标网络中的交换机不断泛洪大量不同源 MAC 地址的数据包,导致交换机内存不足以存放正确的 MAC 地址和物理端口号相对应的关系表。如果攻击成功,交换机会进入 failopen 模式,所有新进入交换机的数据包会不经过交换机处理直接广播到所有的端口(类似 HUB 集线器的功能)。攻击者能进一步利用嗅探工具(例如 Wireshark)对网络内所有用户的信息进行捕获,从而能得到机密信息或者各种业务敏感信息。

损坏:自然灾害、动物破坏、老化、误操作

干扰:大功率电器/电源线路/电磁辐射

电磁泄漏:传输线路电磁泄漏

搭线窃听:物理搭线

欺骗:ARP 欺骗

嗅探:常见二层协议是明文通信的(以太、arp 等)

拒绝服务:macflooding,arpflooding 等

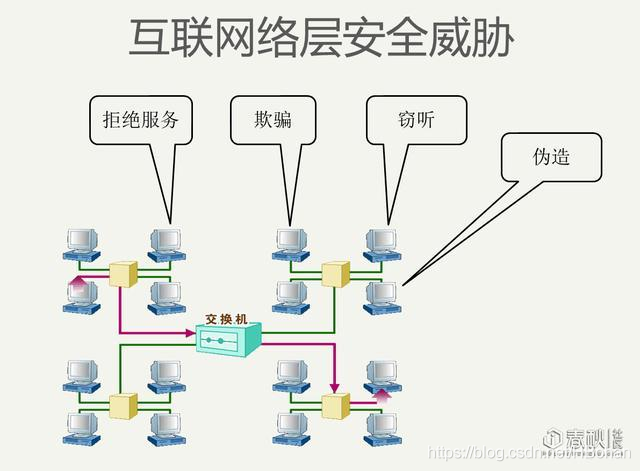

互联网层网络安全威胁

在这里插入图片描述

IP 分片攻击

如果有意发送总长度超过 65535 的 IP 碎片,一些老的系统内核在处理的时候就会出现问题,导致崩溃或者拒绝服务。另外,如果分片之间偏移量经过精心构造,一些系统就无法处理,导致死机。所以说,漏洞的起因是出在重组算法上。pingo‘ death 是利用 ICMP 协议的一种碎片攻击。攻击者发送一个长度超过 65535 的 EchoRequest 数据包,目标主机在重组分片的时候会造成事先分配的 65535 字节缓冲区溢出,系统通常会崩溃或挂起。ping 不就是发送 ICMPEcho Request 数据包的吗?让我们尝试攻击一下吧!不管 IP 和 ICMP 首部长度了,数据长度反正是多多益善,就 65535 吧

与此同时,互联网所存在的一些直观问题也越发明显。因此,互联网的安全性十分重要,网络安全和信息化是相辅相成的,如何确保网络安全,是企业与社会需要共同关注的问题。网络安全行业也是需要国家方面重点培养的一门行业,在以后也是需要诸多人才的加入。学习网络安全为国家及人民的信息安全作保障。【点击此处获取相关学习方法】

评论