【短小♂精悍】4 步教你学会如何 DDOS 攻击与防护

前言:

DDOS 即分布式拒绝服务攻击,攻击者利用不同位置的大量“肉鸡”对目标发动大量的正常或非正常请求,耗尽目标主机资源和网络资源,使被攻击的主机不能正常为合法用户提供服务。

DDOS 攻击具有攻击成本低、危害大、防御难的特点,是企业安全建设需要防范的风险之一,本节介绍 DDOS 攻击分类及危害、DDOS 攻击的常用方案,并重点阐述云抗 DDOS 攻击应用方案。

DDOS 攻击分类及危害

1.DDOS 攻击分类

从 DDOS 攻击的类型上,主要分为流量型攻击和应用型攻击。流量型攻击如 SYNFoold、ACK Flood、UDP Flood;应用型攻击主要包括 HTTP CC 攻击、DNS Query Flood。

如图 1 为 SYN Flood 攻击,客户端发送 SYN 包给服务端,服务端返回 SYN+ACK 包,客户端会返回 ACK 确认包,完成 3 次握手。但是攻击者可以很容易伪造源 IP 发送 SYN 包,服务端响应 SYN+ACK 包,但客户端永远不会回复 ACK 确认包,所以服务端会不断重试(一般会 5 次),当大量的恶意攻击请求包发送过来后,服务端需要大量的资源维护这些半连接,直到资源耗尽。

图 1 SYN Flood 攻击示意图

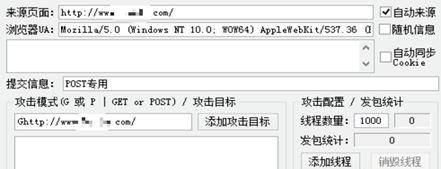

如图 2,为 CC 攻击的软件示意图,该软件可以接入代理 IP 源,每个请求使用不同代理 IP,并且可以修改请求的浏览器 UA、控制线程数、选择攻击目标等,攻击的效率非常高,只要掌握数台机器和代理 IP 资源,就可以发送大量的 HTTP 请求,耗尽 Web 服务器的性能。

图 2 CC 攻击示意图

2.DDOS 攻击危害

如果是流量型攻击,很容易把互联网入口堵死,一般 DDOS 流量攻击动不动就是 10G 打起,对于一般中小企业,互联网总带宽远小于这个量级,很容易就被打垮。如果是托管在运营商或第三方数据中心机房,为了保障在同机房中的其他客户能正常使用互联网带宽资源,往往会将被攻击的 IP 临时摘除(黑洞),让黑客的攻击流量无法送达。如图 3 为流量型攻击的示例图,运营商的抗 DDOS 设备上监控到的 10G 左右的攻击流量从不同地方打过来。

在湖南的小伙伴应该知道:5 月份某日湖南电信遭遇 DDOS 洪水攻击导致下午几个小时全省集体断网....

图 3 流量型 DDOS 攻击案例

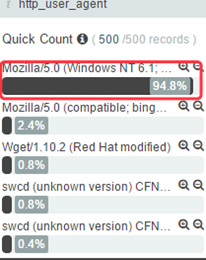

如果是 CC 攻击,很容易把 Web 服务器或相关数据库服务器打死,特别是有和数据库交互的页面,黑客攻击时会先找到这样的页面,然后发起大并发的 HTTP 请求,直到耗尽 Web 服务器性能或数据库性能,无法正常提供服务。如图 4 为 CC 攻击示意图,可以看到在一段时间内,同一个 Useragent 的请求占比很高,有些 CC 攻击会往固定的几个 URL 发起攻击,这些 URL 的请求量会特别高。

图 4 CC 攻击特征

如果没有效手段阻断攻击 DDOS 攻击,必将影响公司业务正常开展。

DDOS 攻击防护方案

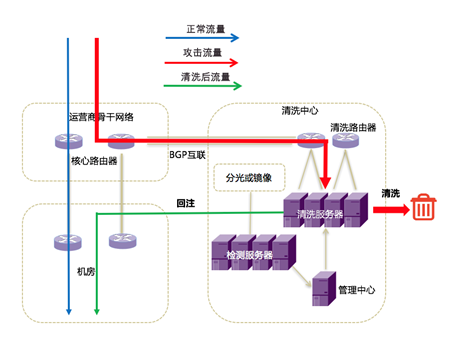

DDOS 攻击防护需要依靠 DDOS 攻击防护系统,如图 5 所示,为运营商级 DDOS 攻击防护系统的防护架构图,其防护流程如下。

(1)正常情况流量从运营商骨干网路由器路由到用户机房的路由器上。

(2)DDOS 攻击防护系统一般包括检测系统和清洗系统 2 个部分,检测系统通过网口镜像或分光器镜像流量的分析,判断是否存在 DDOS 攻击行为,一旦发现则通知清洗服务器,开启防护模式。

(3)清洗系统开启 BGP 通告,将原来转向用户机房的路由牵引到清洗系统路由器上,这时攻击流量就改变方向流向到清洗服务器上。

(4)清洗服务器将攻击流量清洗,正常业务流量放行。

(5)正常业务流量回注到用户机房,这样就完成了 DDOS 攻击防护。

图 5 DDOS 攻击防护架构图

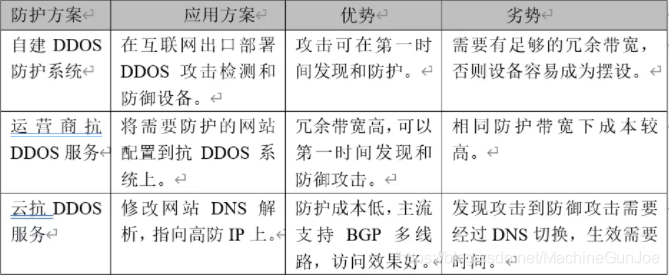

DDOS 攻击防御的前提条件是有足够的冗余带宽,冗余带宽是指保障业务正常访问带宽后的剩余带宽。因此,除了少数大型企业有自建 DDOS 防护系统的必要,大多数情况一般是购买运营商抗 DDOS 服务,或者使用云抗 DDOS 防护服务。如表 1,为不同 DDOS 攻击防护方案的应用场景和优缺点比较。

表 1 常见 DDOS 攻击防护方案对比

本节重点介绍云抗 DDOS 应用方案和实践经验。

云抗 DDOS 攻击应用实践

1.云抗 DDOS 攻击防护方案说明

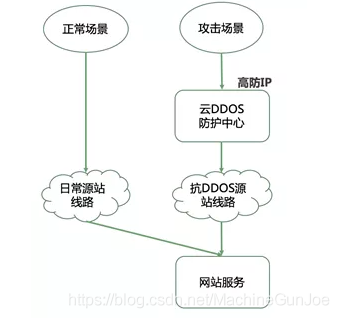

如图 6 所示,为典型的云抗 DDOS 攻击防护方案部署图。

图 6 云抗 DDOS 攻击应用方案

(1)首先需要购买高防 IP 服务,根据需要选择,建议选择 BGP 高防。高防 IP 服务一般有保底防护带宽和弹性防护带宽,弹性防护带宽需要根据实际防护量单独再收费。

(2)配置 DDOS 防护策略,需要将域名、回源配置设置好,如果是 CC 攻击防护,还需要将 HTTPS 证书导入到抗 DDOS 防护中心。

(3)验证配置是否正确,可以修改本地电脑的 hosts 文件,改到高防 IP 上,然后通过域名访问,看是否已生效。

(4)实际使用时,将 DNS 切换到云抗 DDOS 中心,一般通过修改 CNAME 或 A 记录即可。

2.云抗 DDOS 攻击注意事项

(1)在实际应用过程中,建议将抗 DDOS 的源站线路和日常源站线路分开,且抗 DDOS 攻击的源站 IP 没有被暴露过。因为一般发生攻击时,源站线路的 IP 可能被 ISP 黑洞,短时间内无法使用;另外如果更换一个同一个网段的 IP 作为新的源站 IP,很容易被黑客猜到。

(2)主站 IP 要和其他服务站点的 IP 分开,因为主站 IP 经常可能遭受攻击,这样可以降低攻击的影响面。

(3)需要放行云 DDOS 防护中心的网段,避免被防火墙、IPS、WAF 等设备阻断(因为同 IP 的请求频率会变高)。另外需要考虑透传真实用户请求 IP,用于进行统计分析等应用。

(4)需要考虑服务延时,需要考虑云抗 DDOS 中心机房和源站的地理位置,如果离得太远,很有可能会增加访问延时。

(5)一般不建议将流量一直切换到抗 DDOS 中心,只有遭受攻击时再切换。或者当有重要活动时,可以事先切换上去,避免遭受攻击时 DNS 切换的时间,影响重要业务活动。

(6)对于 CC 攻击,第一优先防护方案是 WAF,如果实在不行,再切换到抗 DDOS 中心。

典型应用案例

1.背景

某公司,主机房服务器托管在数据中心,灾备机房在云上。主要应用为网站和 APP,经常遭受 DDOS 攻击,影响业务开展。

2.DDOS 防护方案

采购某云 DDOS 厂商服务,10G BGP + 弹性防护扩展。

使用专用线路用于抗 DDOS 回源。

攻击时通过 DNS 切换将流量切到高防 IP 上,营销活动开展时,事先将流量切到高防上。

HTTPS 证书配置到 DDOS 设备上。

流量型攻击防护效果比较理想,CC 攻击防护效果也不错(需要和厂商配合进行策略优化)。

看到这里的大佬,动动发财的小手 点赞 + 回复 + 收藏,能【 关注 】一波就更好了

我是一名渗透测试工程师,为了感谢读者们,我想把我收藏的一些网络安全/渗透测试学习干货贡献给大家,回馈每一个读者,希望能帮到你们。

干货主要有:

①2000 多本网安必看电子书(主流和经典的书籍应该都有了)

②PHP 标准库资料(最全中文版)

③项目源码(四五十个有趣且经典的练手项目及源码)

④ 网络安全基础入门、Linux 运维,web 安全、渗透测试方面的视频(适合小白学习)

⑤ 网络安全学习路线图(告别不入流的学习)

⑥ 渗透测试工具大全

⑦ 2021 网络安全/Web 安全/渗透测试工程师面试手册大全

各位朋友们可以关注+评论一波 然后扫描下方 备注:infoq 即可免费获取全部资料

评论