Seal 软件供应链防火墙 v0.2 发布,提供依赖项全局洞察

Seal 软件供应链防火墙 v0.2 已于近日发布。这款产品旨在为企业提供代码安全、构建安全、依赖项安全及运行环境安全等 4 大防护,通过全链路扫描、问题关联及风险组织的方式保护企业软件供应链安全,降低企业安全漏洞修复成本。 通过 Seal 软件供应链防火墙,用户可以获得软件开发生命周期各个环节的可见性,进而以全局视角管理软件供应链。最新版本完善了 Seal 软件供应链防火墙的基础功能,包括依赖分析增强、IaC 扫描、插件式可扩展架以及漏洞匹配规则优化等特性。

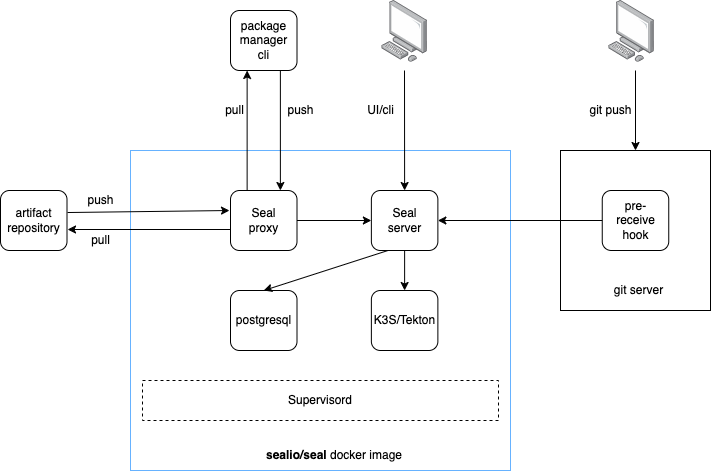

Seal 软件供应链防火墙架构图

产品文档地址:

https://seal-io.github.io/docs/

产品试用申请:

详细的软件物料分析

据研究显示,超过 90%的企业已经在应用程序的开发过程中引入第三方开源组件。因此,软件物料清单(SBOM)是保障软件供应链安全的重要一环。在这一版本中,Seal 软件供应链防火墙针对 SBOM 进行了增强。

依赖分析增强

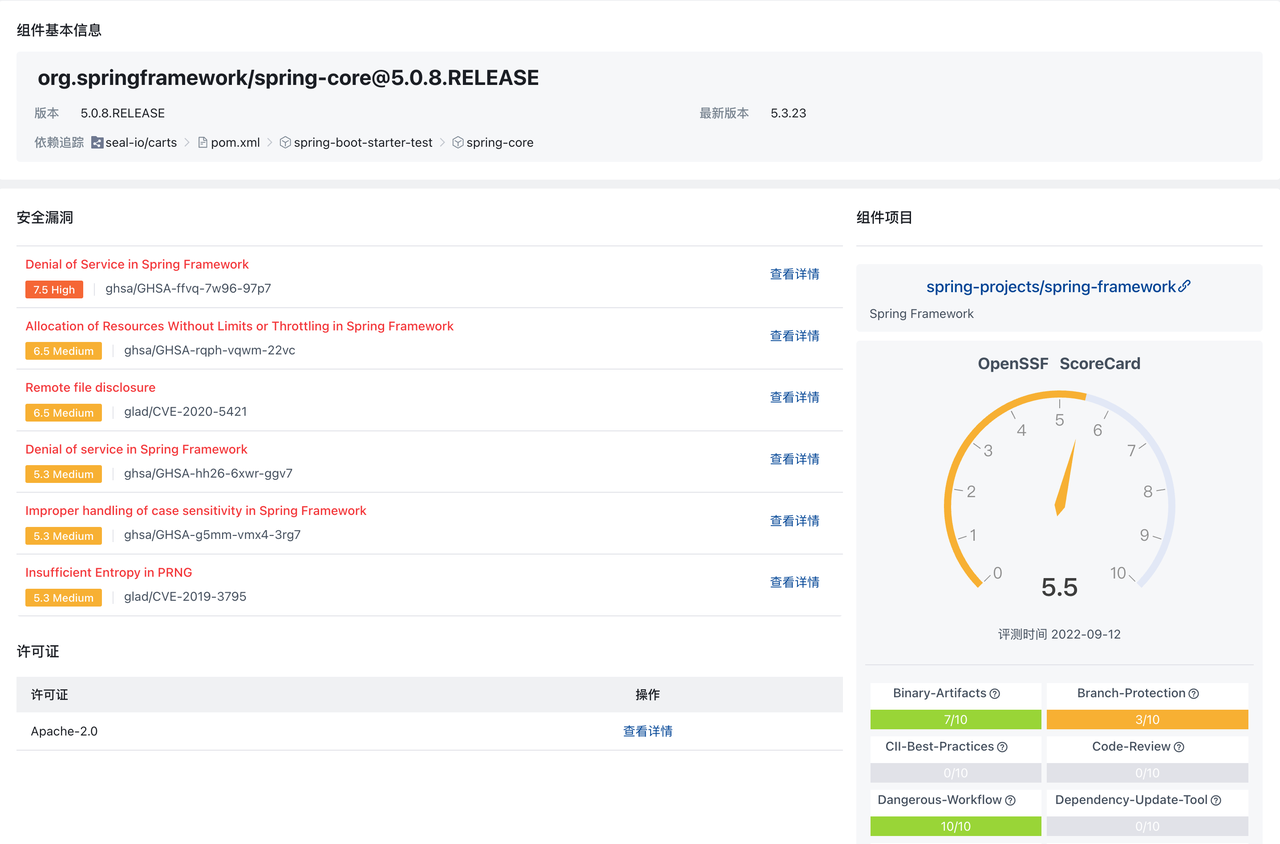

现代应用程序通常建立在数百个甚至数千个第三方组件之上,这些被称为依赖组件。Seal 软件供应链防火墙针对单个项目或全局为用户提供依赖组件的详细洞察,包括:

支持查看和检索单个项目或全局的依赖组件

支持查看依赖树和各组件的依赖路径

提供依赖组件的发行信息、许可证、漏洞情况、安全评分等信息

支持导出软件物料清单(SBOM)

基于自研漏洞库优化漏洞匹配规则

Seal 软件供应链防火墙 v0.2 开始启用 Seal 自研的聚合漏洞数据库,该数据库基于上游 GitHub、GitLab、OSV 等漏洞数据库进行数据聚合、清洗及处理,优化了漏洞匹配规则,并支持通过包名或者漏洞名称查询漏洞,从而了解漏洞所影响的版本范围及当前的修复状态。

后续 Seal 漏洞数据库将持续整合各类上游漏洞源并集成 Seal 安全团队的漏洞研究发现,提升用户漏洞检索体验。

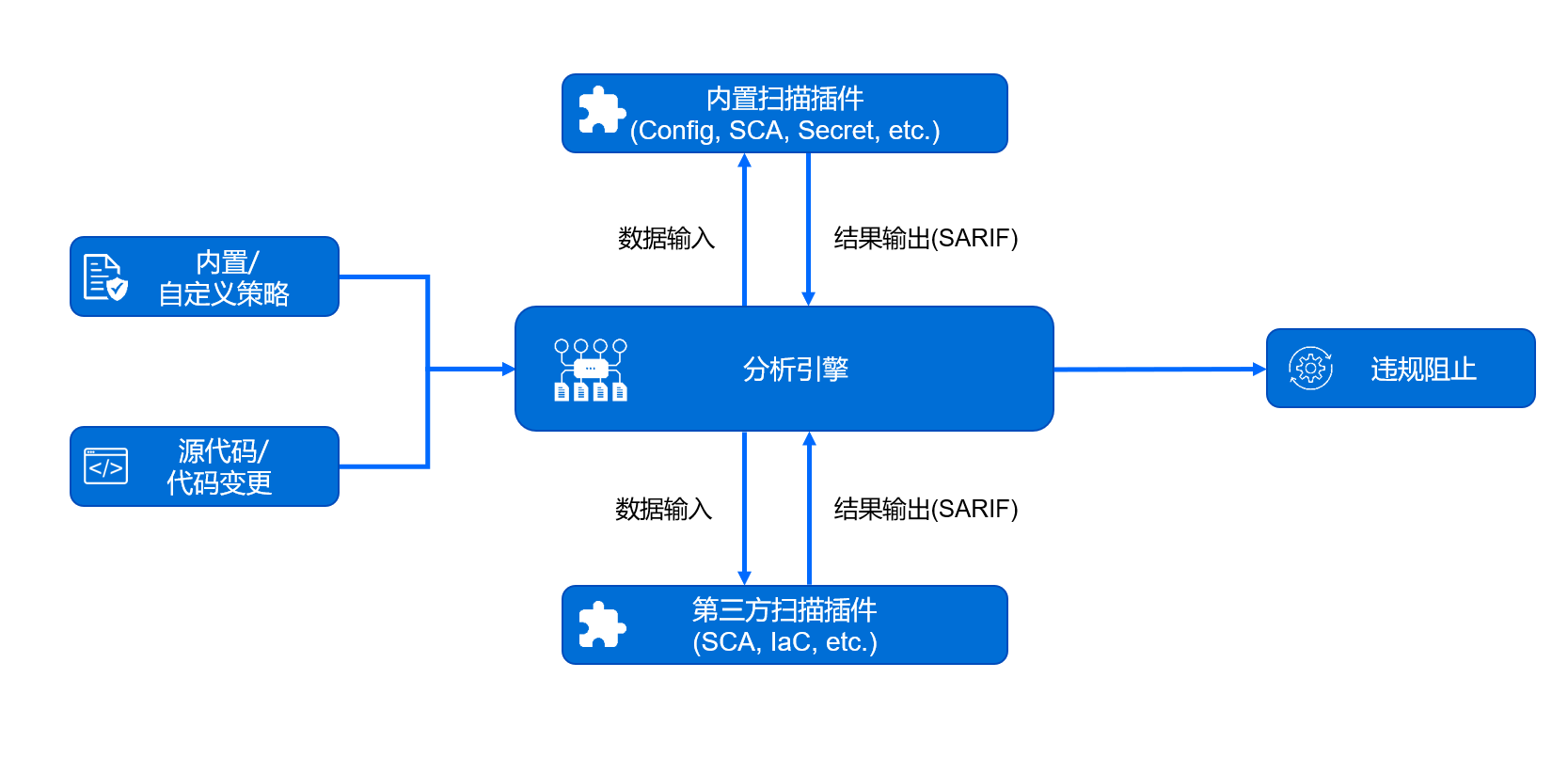

灵活且强大的安全扫描

“安全左移”的理念早已成为业界共识,Seal 软件供应链防火墙基于“安全左移”的理念,在代码提交、依赖引入阶段开始进行安全扫描,确保企业用户能在开发早期发现漏洞以降低修复成本。

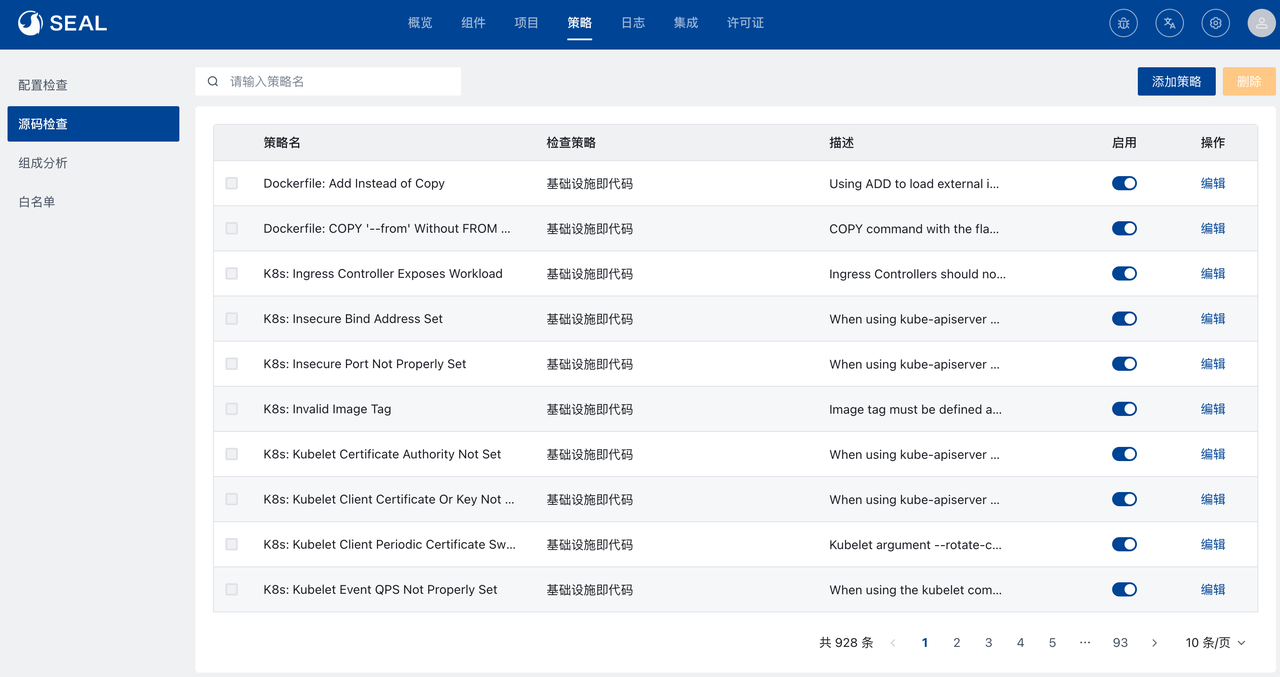

基础设施即代码(IaC)安全扫描

与传统的 IT 基础架构相比,基础设施即代码(IaC)可以更高效地交付软件,同时随着企业使用云的方式愈发复杂、云上基础设施的负荷不断增加,IaC 的自动化配置对于众多企业来说具有强大的吸引力,但同时也存在一定的安全风险。Seal 软件供应链防火墙支持 IaC 安全扫描,可以检测包括 Dockerfile、Kubernetes 资源文件、Terraform 文件等基础设施代码中的安全问题,同时支持手动触发扫描和更灵活的定时扫描配置,并优化扫描速度。

开箱即用的第三方集成

灵活可扩展架构

随着软件供应链安全得到越来越多的组织重视,相关扫描工具愈发丰富和成熟。在这一版本中,Seal 软件供应链防火墙实现了可扩展架构,用户可以根据自身使用习惯插件式集成原生或第三方解决方案,灵活扩展扫描能力,打造开箱即用的便捷体验。

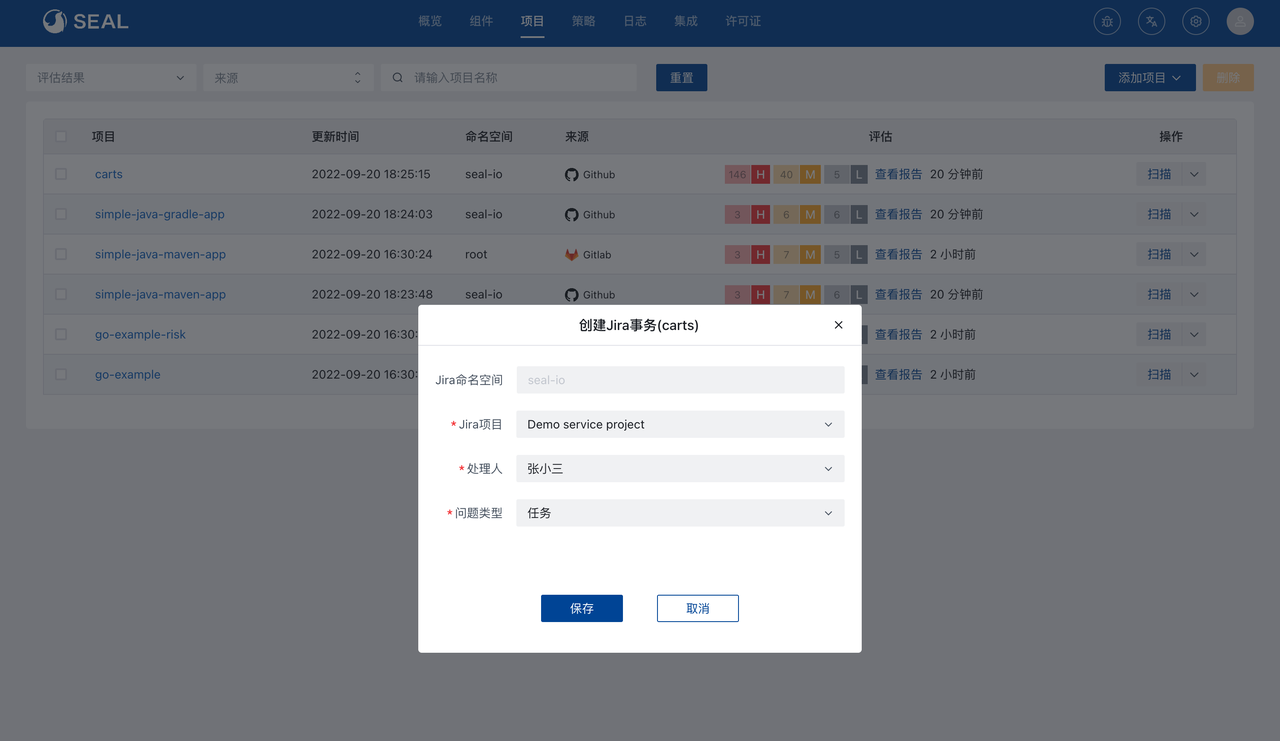

集成 Jira Cloud

Seal 软件供应链防火墙已经完成对 Jira Cloud 的集成,用户可以将发现的安全问题直接提交到 Jira 以便进行后续修复。

快速上手 Seal 软件供应链防火墙

本节将简单演示如何快速部署 Seal 软件供应链防火墙,并使用 Seal 软件供应链防火墙在源码仓库和构建物仓库拦截风险。

前期准备

一台至少 4CPU,8Gi 内存的 Linux 服务器

至少 50GB 的空余磁盘空间

服务器拥有一个公网可访问的地址,例如一个云服务商分配的公有 IP 地址,或者 ngrok 分配的代理地址(ngrok.com/)

本地机器安装 maven

部署 Seal 软件供应链防火墙

1、在 Linux 服务器上安装 Docker,详细指引参考 Docker 官方文档(docs.docker.com)

2、前往官网申请产品试用镜像(seal.io/trial)

3、运行以下指令

通过https://<server-address>访问 Seal 的 UI。第一次登陆时根据 UI 提示,在服务器上运行以下指令获取初始的管理员密码:

以admin用户名以及初始管理员密码登陆 Seal。根据 UI 提示设置新的密码以及 Seal 的访问地址。

使用 Seal 管理 Github 代码仓库

访问 Github fork 示例项目(https://github.com/seal-io/simple-java-maven-app ),取消勾选

Copy the main branch only。在 Seal UI 点击【集成】菜单,点击 Github 图标。

根据 UI 说明创建 Github 应用,并将 Client ID 和 Client Secret 填入表单。

点击【连接 Github】按钮,在弹窗中点击授权。

在源码仓库列表中搜索并勾选

simple-java-maven-app,点击导入仓库。在你的项目分叉中创建新的 Pull request,设置 PR 基准为 fork 的 main 分支,请求合并的变更为 fork 的 test 分支。

点击创建 Pull request。

确认 Seal 的检查作用于该 Pull request。

使用 Seal 拦截风险软件包的下载

1、点击 Seal UI 导航栏中的【集成】菜单,点击 Maven 构件代理的图标。

2、代理名称输入central,上游地址输入https://repo.maven.apache.org/maven2/ ,点击【保存】按钮。

3、记录列表中显示的代理地址。

4、运行以下指令克隆示例项目代码

5、将以下文件内容写入~/.m2/settings.xml文件,其中将镜像 url 更换为上述 Maven 构件代理地址。

6、在示例项目中运行mvn package,确认带高危漏洞的软件包依赖被拦截。

欢迎试用体验

如果您希望进一步了解 Seal 软件供应链防火墙 v0.2 的新特性,请访问:

产品试用申请:https://seal.io/trial

产品文档:https://seal-io.github.io/docs/

视频 Demo:https://www.bilibili.com/video/BV1b14y1e7Qu

About Seal

数澈软件 Seal 成立于 2022 年,旨在构建新一代软件供应链安全解决方案,目前已完成数千万元种子轮融资。创始团队成员均来自业界应用最为广泛的 Kubernetes 管理平台 Rancher 的核心团队。其中,联合创始人及 CTO 梁胜博士是前 SUSE 全球工程及创新总裁,加入 SUSE 之前,梁胜博士于 2014 年 9 月创立全球著名的容器管理平台公司 Rancher Labs 并担任 CEO。

旗舰产品 Seal 软件供应链防火墙旨在为企业提供代码安全、构建安全、依赖项安全及运行环境安全等 4 大防护,通过全链路扫描、问题关联及风险组织的方式保障企业软件供应链安全,确保在漏洞初期以低成本完成修复工作,保障企业 IT 安全无虞。

版权声明: 本文为 InfoQ 作者【SEAL软件供应链安全】的原创文章。

原文链接:【http://xie.infoq.cn/article/365d016aa48011e34027e84b5】。文章转载请联系作者。

评论